对某"锁屏"勒索软件的分析

一. 概述

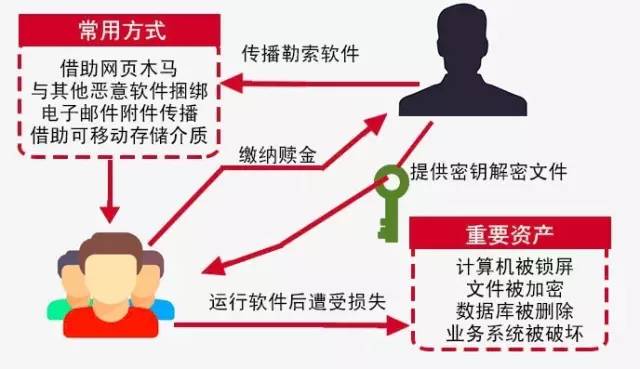

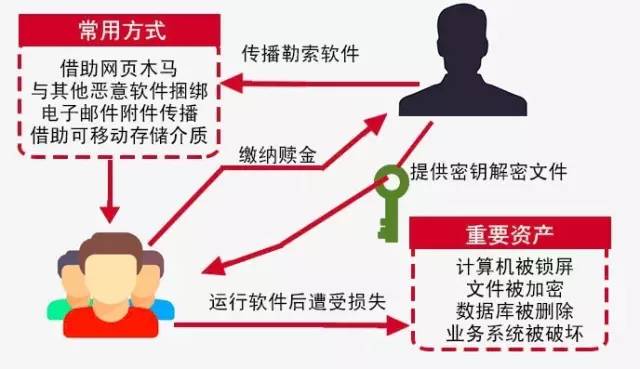

Ransomware(勒索软件)是通过网络勒索金钱的常用方法,继木马已经形成制作和播种、流量交易、虚拟财产套现等诸多环节的黑色产业链之后,最为普遍的网络攻击行为,会对用户的文件、应用程序、数据库、业务系统造成不可挽回的损失,大部分的受害者选择乖乖缴纳赎金。 根据安全机构的监测数据显示,在被称为“勒索软件之年”的2016年,截获的勒索软件数量高达22144个,同比2015年增加了62%。新的勒索软件家族则增长了748%,呈现出爆发态势,其中影响较大的包括数量最庞大的locky勒索家族、破坏主引导(MBR)的PETYA勒索软件、不断更新升级的Cerber勒索软件等等。

二. 利益驱动传播

所有的网络攻击行为都是以利益为驱动,勒索软件也不例外,但是正是由于其传播方便、命中率高、用户基本无解的特性,在犯罪分子的助推下势头日益猖獗,简单分析原因如下: 1. 受害者受感染的途径具有多样性,包括:电子邮件链接、邮件附件、网站漏洞、社交媒体平台、缺乏抵御能力的业务应用以及用于实现离线感染的USB驱动。 2. 大规模的电子邮件感染成本低廉,投入回报比例惊人,属于高利润行业。 3. 一些公司并未对文件进行加密或者没有做好从攻击中恢复文件的准备,让勒索软件有机可趁,与其花重金研究解密方案,相比起来支付勒索费来得更便宜,也更为简单。 4. 出现了像比特币这种越来越隐蔽的支付方案,使用得攻击者逃避法律责任更有把握。

三. 狐狸vs好猎手

在办公邮箱中收到了一封广告邮件,其中附件中有一些宣传性文件,并且夹带了一个名称为“新建文本文档.txt.exe”的恶意文件,考虑到Windiows7之后的操作系统特性,用户默认情况下是无法看到exe后缀的,加上攻击者将可执行文件改成了TXT文件的图标,而很多人的健忘会产生想验证一下文件是否还需要,从而提升了点击文件的成功率。

四. 勒索的本质

简单地说,样本运行后会修改当前用户的账号和密码为一个QQ账号(可以理解为暗黑客服),并且讲全盘的文档文件进行加密,最后下载一个木马后门程序,然后等待客户联系并交纳赎金。

五. 恶意软件的品控

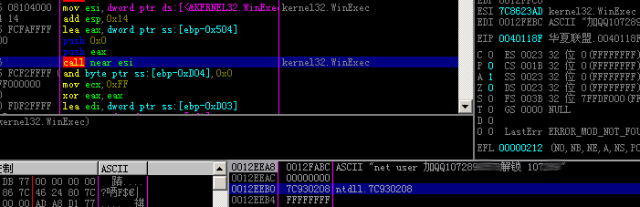

该样本来自病毒网站, 样本名称为”华夏联盟”,用户迷惑用户,样本具体是修改当前用户的账号来通过勒索的,会留下有一个QQ账号用于受害者联系。

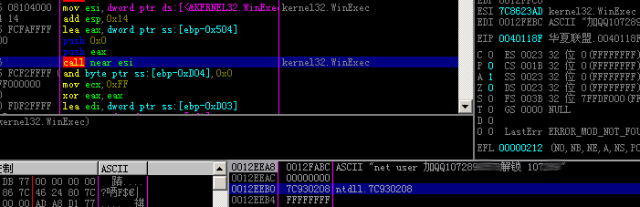

1.样本会获取当前的账户,然后修改账户名称和密码,用户名修改为“加QQ10xxx90xx8",密码“107289”。

2.对于躲过杀软,样本使用大量无效干扰指令,动态加载杀菌敏感函数,遍历目标主机中的杀毒软件,使用多种对抗杀软的查杀手段,最终的木马文件采用多次内存解密形成,注入系统白名单中。执行一系列操作。

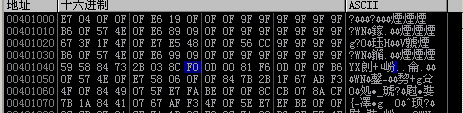

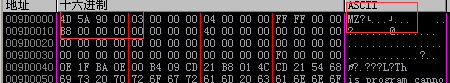

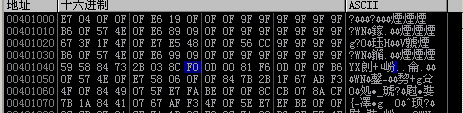

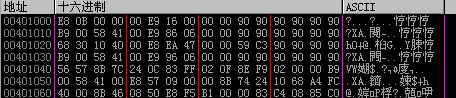

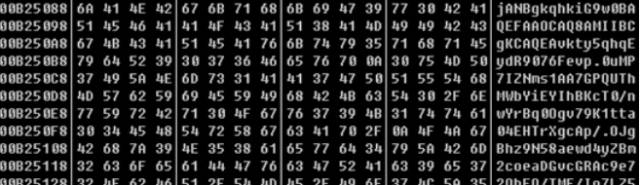

a.区段加密,修改入口,运行自身代码段

加密前:

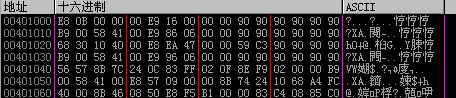

解密后:

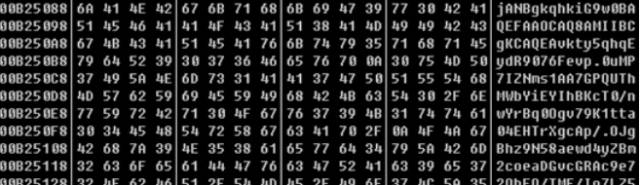

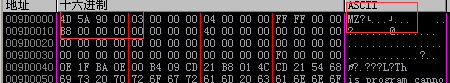

b.内存解密出木马文件

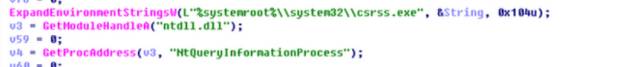

c.对抗杀毒的启发式查杀:

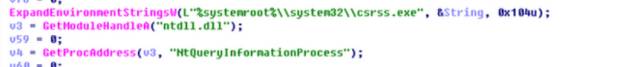

d.伪装自身,一旦发现存在杀毒软件,便会读取系统进程”csrss.exe”的进程信息,将其中的一些关键字段替换木马进程自己的进程结构信息,达到欺骗杀毒软件的目的。

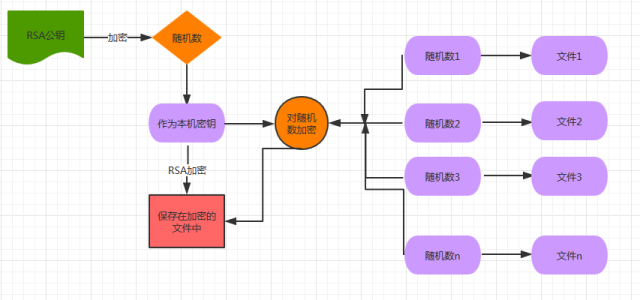

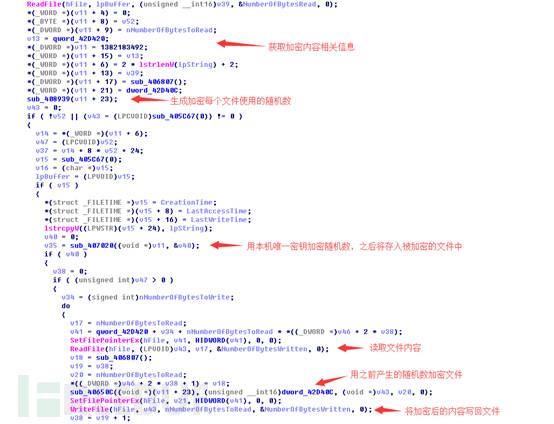

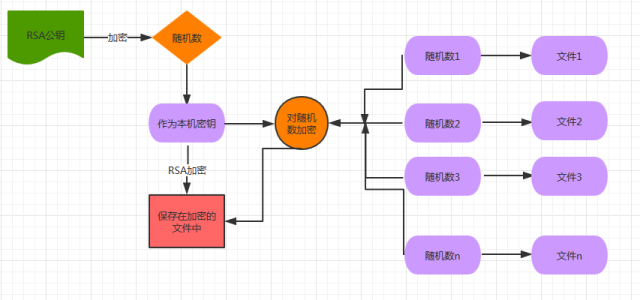

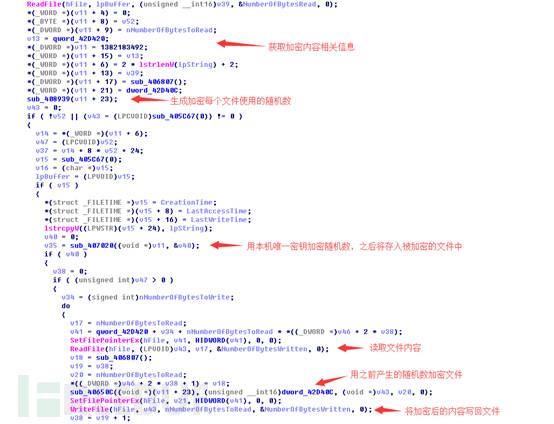

3.对于加密方面,样本使用的是RSA和随机数结合的加密方式,首先样本会随机产生一个随机数,并用RSA对其加密,加密后的结果作为本机的特定密钥。对于加密文件,用的是随机数加密的,不同的文件产生不同的随机数进行加密,并将每个文件对应的随机数用上面产生的特定密钥加密,保存在加密的文件中,同时用RSA公钥加密本机密钥,其结果也存在加密文件中。这种加密的好处就是保证每个文件加密密钥不同并且每台计算机的专有密钥不同,就算暴力破解出其中一组随机数也只能解密一个文件,只有获得RSA私钥才能恢复所有文件。

4.样本流程 首先用存储在文件中的RSA公钥加密一组随机数,作为本机特定密钥:

然后再产生对于每个加密文件的随机数,用其对文件加密,获得本机密钥,使用该密钥去加密每个文件对应的唯一随机数。

六. 文件还有没有救

文件还有没有救从分析中可以看出目标主机的密码被改成了107289,输入密码107289后, 计算机是可以打开的。 至于被加密的文件,非常遗憾,由于作者用的是RSA公钥结合随机数来生成加密文件使用的初始密钥,除非使用其提供的私钥,否则是没办法解密的,在此之前,尽量维持现场,可以看出,攻击者们为了确保口袋里可以收到钱,都会使用比较稳妥的加密方式,比起某些黑客资料的窃取,更像是强盗行为,也印证了所有受害用户中自行恢复文件的占比不到一半的原因。

七. 追根溯源

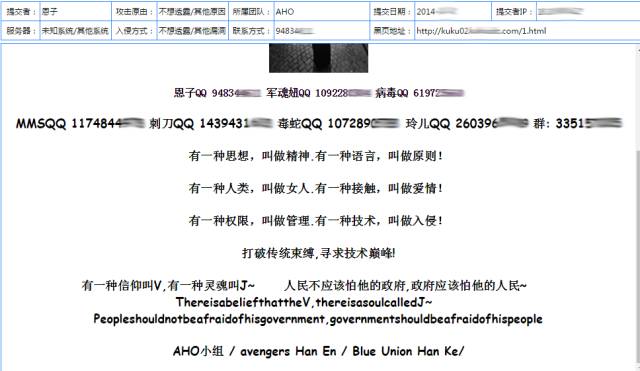

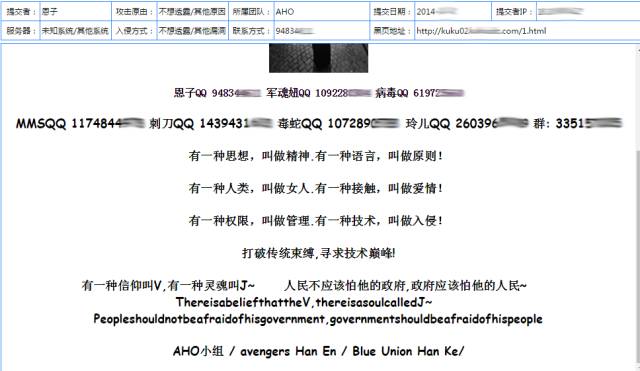

勒索软件作者留下QQ作为赎金支付联系方式,显然是不够明智的,仅仅是通过社工的方法就挖掘到了大量信息,必定是难逃法眼。 软件作者的法律意识相当淡薄,在网络上进行了公开宣传, 一些资深受害者也是提供了比较详实的信息,非常有助于案情的调查。

作者的业务领域也是非常广泛,除了在软件开发领域有一技之长,对渗透攻防也有一定的见解,从某个被黑主页中可以看出,此人曾经隶属于某安全红客联盟团队。

整理一下所有信息:此人自称黑客,行骗多年。真实姓名为陈x旭,常用的邮箱和支付宝账号为107289xx78@qq.com,手机号1558xx48334(四川达州中国联通),住在广东广州,天蝎座, 经常出入许多安全论坛,活跃在一些黑客团体中。

八. 杀软能否提供足够保障?

笔者将样本上传到VirusTotal上,仅有23%的杀软识别出其具有恶意性质,而其余的用户可能会很可能遭受其迫害。事实上笔者近期使用一个远程控制木马样本,仅仅是通过加壳操作,就在VirusTotal上对所有杀毒软件引擎持续了一个月的免杀时间。

九. 新的威胁趋势

从最早的“艾滋病信息木马”到最近出现的Locker勒索软件,二十几年的时间里,虽然勒索软件的新家族层出不穷,但主要的勒索方式仍以绑架用户数据为主。随着Android平台的日益普及,面向移动终端的勒索软件也日渐增多;

随着比特币的广泛应用,以比特币代为赎金支付形式的勒索软件也逐渐多了起来,比起传统的需要银行等可信第三方机构的交易方式来说更为快捷和难以溯源追踪,并且有效减少了伪装身份的成本。

ESET高级研究员史蒂芬·科布认为“物联网设备的不安全性和勒索软件的日益普及促使网络罪犯在物联网领域窃取不义之财”。随着智能设备和物联网向公网开放日益普遍,从以物联网设备作为DDoS攻击载体开始,逐渐也会受到勒索软件等其他攻击方式的青睐,物联网在快速布局的同时忽略了安全防范措施,加之很多物联网的真实使用者对网络上的威胁基本不了解,将来很可能会通过某个通用漏洞大规模暴发。

Victor Gevers在2016年12月27日发现一些裸奔的MongoDB用户的数据被黑客删除并发推引起了互联网的注意,黑客把数据库里的数据都删除了,并留下一张warning的表,里面写着如果想“赎”回数据,就给0.2比特币(按近期比特币的市价约等于200$)到xxxxx地址。虽然此次MongoDB的暴发是因为其身份验证的松散性(数据库可以不设置登陆口令的情况下进行连接)其他公网中开放服务的数据库虽然设置了口令,但仍然有大量弱口令的存在,仍然需要时时警惕。

十. 如何避免?

为了预防此类攻击,必须对技术领域的相关平台进行重大改进,以确保平台的安全性,尽管这些改进措施会显著增加产品成本。此外,必须加快相关立法,以确保关键基础设施的安全、支持那些最佳的行业实践,同时要确保这些规定能被严格遵守。使用恰当的数据保护策略可防止被勒索软件攻击。这一条很重要,因为并没有免费在线解密工具帮助您解密文件,所以,您需要从备份中对其进行恢复操作,以避免向犯罪分子支付勒索费。不过,最好的方法仍然是在您的基础设施中部署多重安全防御层,确保在出现风险时,终端用户能够监测到。最近的一次调查显示,在遭受勒索软件攻击的受害者中,能够从备份中恢复全部数据的占比不到一半。这很大程度上是因为用户采用了错误的备份配置,或是备份文件在IT部门发现感染文件前就被进行了加密处理。此外,在恢复或加密过程中,您还可能会因为疏忽,导致敏感数据泄露给外来方,将自己暴露在进一步的经济损失风险中。

1. 需要从人员的安全意识培训入手,降低人为引入的威胁。(勒索软件大多通过钓鱼邮件方式撒网,用户不小心接收打开后中招。所以,提高用户的安全意识很重要。从源头上进行的防护) 2. 做好数据备份与持续更新,在关键时刻可以发挥作用。(备份需要3-2-1的原则:至少3份拷贝,存放在2个地方(异地备份),1个离线备份。事实上,还出现过这种“意外”,个别用户做了备份,却是在线的,结果也被勒索软件一起给加密了) 3. 保证操作系统更新到最新的版本,降低受攻击的可能性。 4. 应用防病毒、未知威胁检测等技术对勒索软件进行检测与防护。

|