近日,CNCERT通报了一种具备DDoS攻击能力的新型木马“魔鼬”,该木马传播迅速,我国已有6.4万余个IP地址被感染。

一、魔鼬木马的危害 恶意控制端可远程控制被感染服务器,通过控制大量的服务器肉鸡向目标网站发起DDoS攻击。

二、检测影响评估 据CNCERT统计,我国已有 6.4 万余个 IP 地址受控于“魔鼬” 木马。其中,受控 IP 地址数量最多的省份为广东、江苏、浙江,占比分别为 18.7%,9.3%和7.5%。 如此大规模的肉机一旦受控发起DDoS攻击,规模可达数百G,足以导致目标网站瘫痪。 三、魔鼬DDoS分析 目前发现多家国内用户已遭受由“魔鼬”发动的DDoS 攻击,攻击类型主要为SYN Flood,并伴随着UDP Flood和CC攻击。CC攻击的目标主要是提供下载、登录等服务的站点首页,CC攻击的QPS峰值达到数百万次。 CNCERT通过样本分析 ,该木马的一个控制端地址为 www.linux288.com ,并第一时间处置了“魔鼬”木马控制的域名。 四、防护方案建议 由于本次攻击属于混合型DDoS攻击,既有应用层CC攻击,又有用户侧大规模流量型攻击。中新网安专业抗DDoS防护方案针对“魔鼬”DDoS攻击提出如下建议:

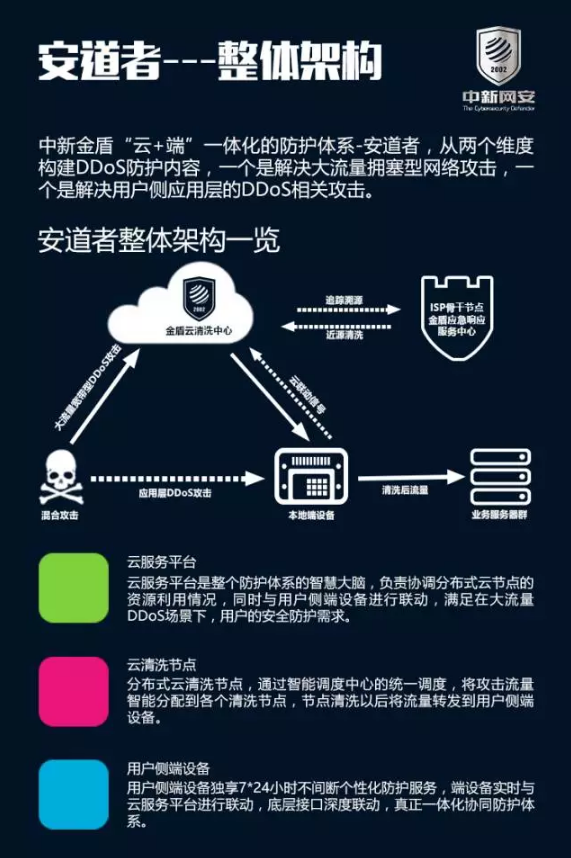

中新金盾抗DDoS“云+端”立体防御平台-安道者区别于传统的单一云清洗服务产品,采用“云+端”的立体防护技术,初期具备2T的DDoS云清洗防护能力,并且持续不断的提升,采用分布式智能清洗技术,为用户缓解超出本地带宽的DDoS流量攻击,而用户侧端设备可将超出带宽的DDoS攻击流量自动牵引至中新网安云清洗中心进行清洗,清洗完毕后将正常流量回送给用户网络,防御规模不再受客户出口带宽限制,客户将不再受链路拥堵的影响。

中新金盾抗DDoS“云+端”立体防御平台-安道者的用户侧硬件防护设备为用户提供7x24h不间断的独享定制化DDoS防护能力,用户根据自身不同业务需求在端设备上部署高效、精细化防护策略及应用层CC防护功能插件,同时提供7x24h的1对1金盾专家服务,有效防护各种复杂应用层攻击,并大量避免传统单一云防护所带来的误杀误判风险。

|