威胁报告|Nexusguard发布2017年Q1DDoS威胁报告

Nexusguard本次的调查数据源自于对全球企业及服务提供商面临的实时威胁的观测和整合,数据是通过僵尸网络扫描、蜜罐、ISP和攻击者和目标之间的流量移动来收集的,由Nexusguard和attackscape.com合作完成。 攻击和黑客活动对网络安全产生了相当大的影响。 Nexusguard全面、全球性的数据集和观察使得其评估DDoS事件不受任何单一客户或行业的偏见影响,许多零日威胁都是首次在其全球研究网络中发现的,并发布在其季度报告中。

https://news.nexusguard.com/threat-advisories/q1-2017-ddos-threat-report

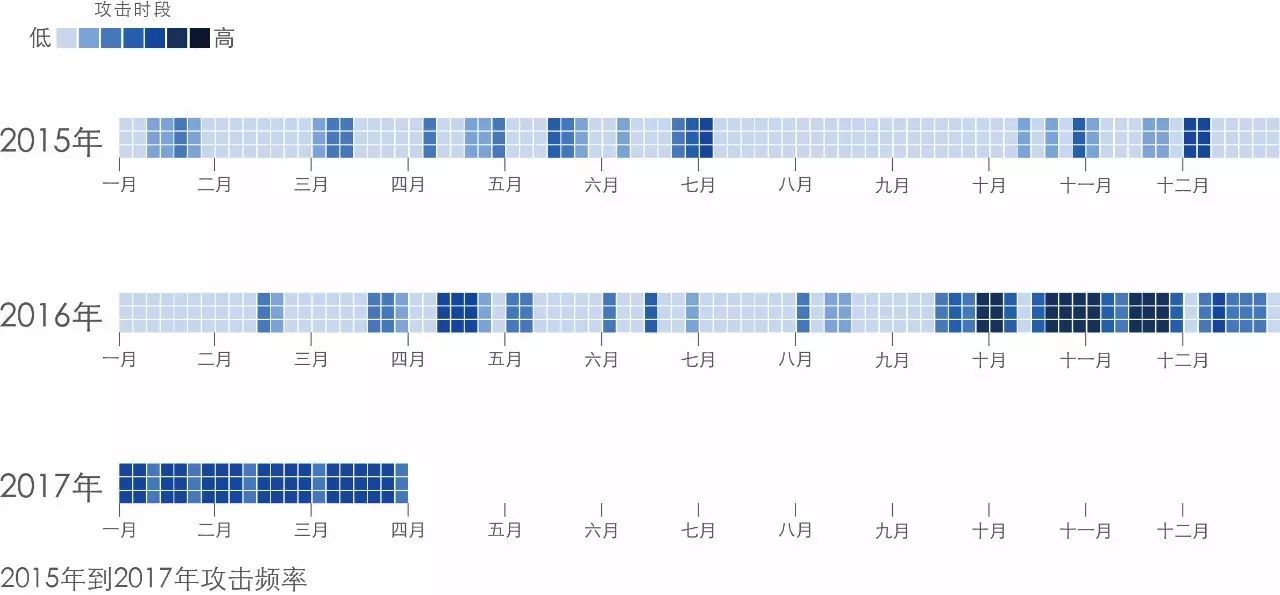

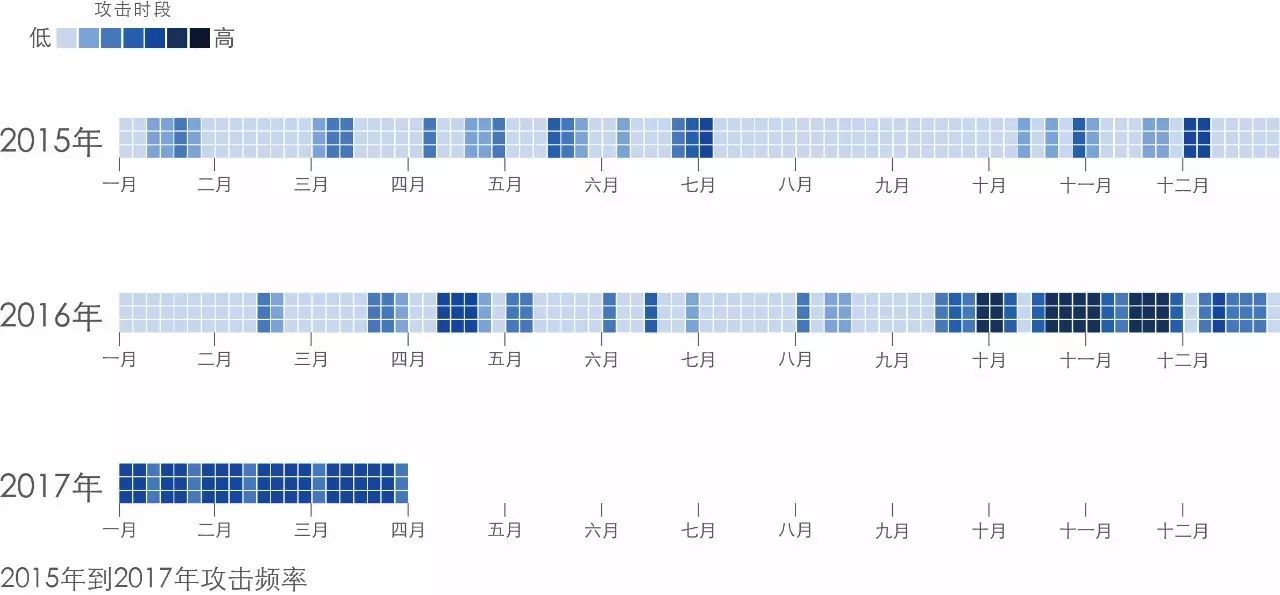

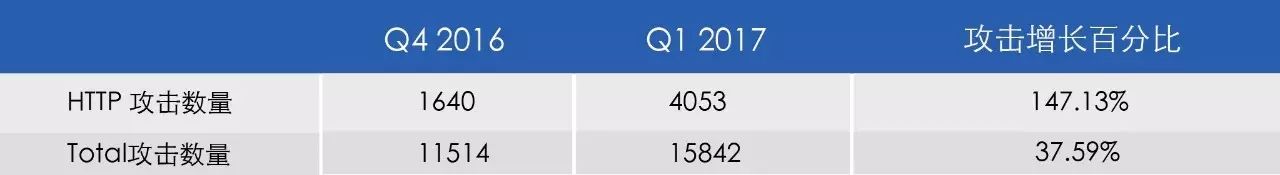

l 2017年第一季度,Nexusguard观察到的DDoS攻击数量同比增长了380%,表明DDoS攻击比一年前发生的频率更高。 可以得出结论,季节因素对攻击频率的影响已经不太明显。 l 在2017年第一季度观察到了非常激烈的攻击,远远高于前几个季度。 情人节发生了巨大的275Gbps攻击,农历新年发生了4060分钟的长时间攻击。 l 大规模攻击(大于10Gbps)的天数大幅增长,1月份的48.39%涨到3月份的64.29%。 l HTTP攻击次数和总攻击次数分别比2016年第四季度上升了147.13%和37.59%。 正如我们在2016年第四季度的报告中指出的那样,200 + Gbps的攻击已经变得司空见惯了。这种大规模的攻击在本季度持续,特别是随着针对应用层的HTTP GET / POST flood攻击的增加,攻击频率更高、持续时间更长、复杂度更高。高级持续威胁(APT)形式的多向量攻击也变得越来越普遍。 第一季度,攻击者连任何假期的都不放过。 l 假期不再和平 2017年之前,第一季度的攻击并不常见,然而今年一季度攻击的数量和频率达到前所未有的水平,亚太地区和西方的假期内都发生了最大规模和持续时间的两次攻击。 l 新年噩梦

在亚太地区农历新年1月28日至31日发生了一起漫长的攻击,持续2天19小时40分钟。它是一个普遍的、破坏性的事件,让工作人员不得不厌倦而疲惫不堪的加班。 l 浪漫之日的重击

在西方情人节(2月14日至15日),高达275.77Gbps的攻击持续了21小时31分钟。这是一个不寻常的事件,情人节以前没有发生过攻击。 l 攻击频率变化

与2015年和2016年的相应季度相比,2017年第一季度DDoS攻击频率增加,攻击数量比2015年第一季度增长了231.12%,同比2016第一季度增长了379.84%。转折点似乎是2016年第四季度,大规模连续攻击开始肆虐,反映出今年第四季度发生的僵尸网络活动增加的波动效应。

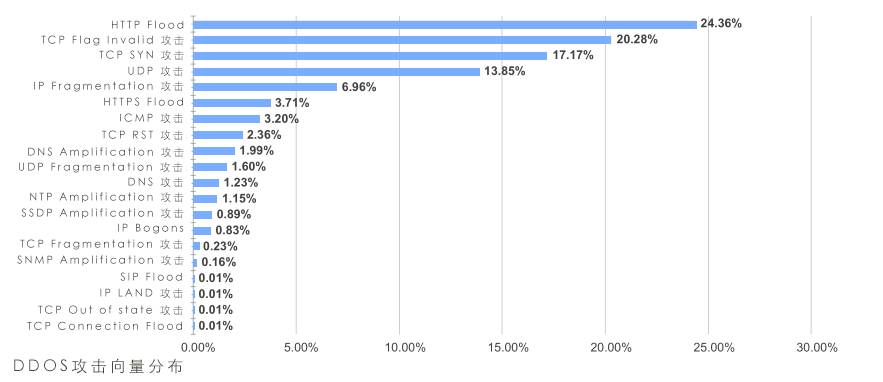

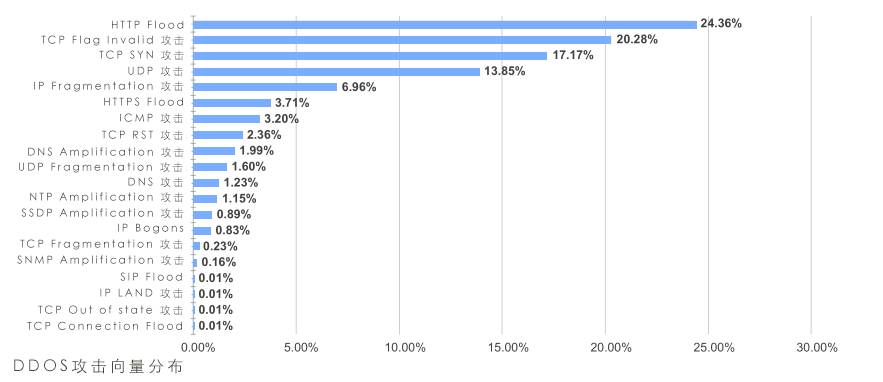

l 向量类型

在2017年第一季度,共发现了16641起攻击事件,含有21种攻击向量。HTTP Flood是主要类型,占24.36%。TCP Flag无效攻击排第二占20.28%。TCP SYN攻击和UDP攻击分别是第三和第四占17.17%和13.85%。

DDoS攻击载体的分布

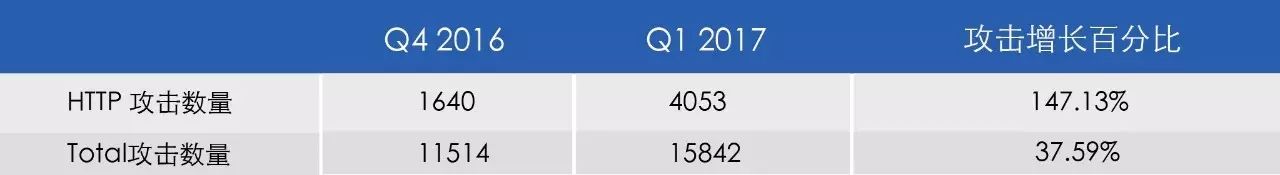

2017年第一季度的总攻击数量比2016年第四季度增长了37.59%。HTTP攻击激增,本季度增长了147.13%。 包括HTTP Flood(86.77%)和HTTPS Flood(13.23%)的应用层攻击如2016年第四季度的威胁报告所料飙升。93.75%的攻击混合了容量和应用两方面,只有6.25%是纯应用攻击。这些攻击需要多层次的防御机制,花费较大,因此,目标企业需升级其DDoS攻击防护解决方案以保护他们的在线资源免受不断增加的多向量DDoS攻击的威胁。

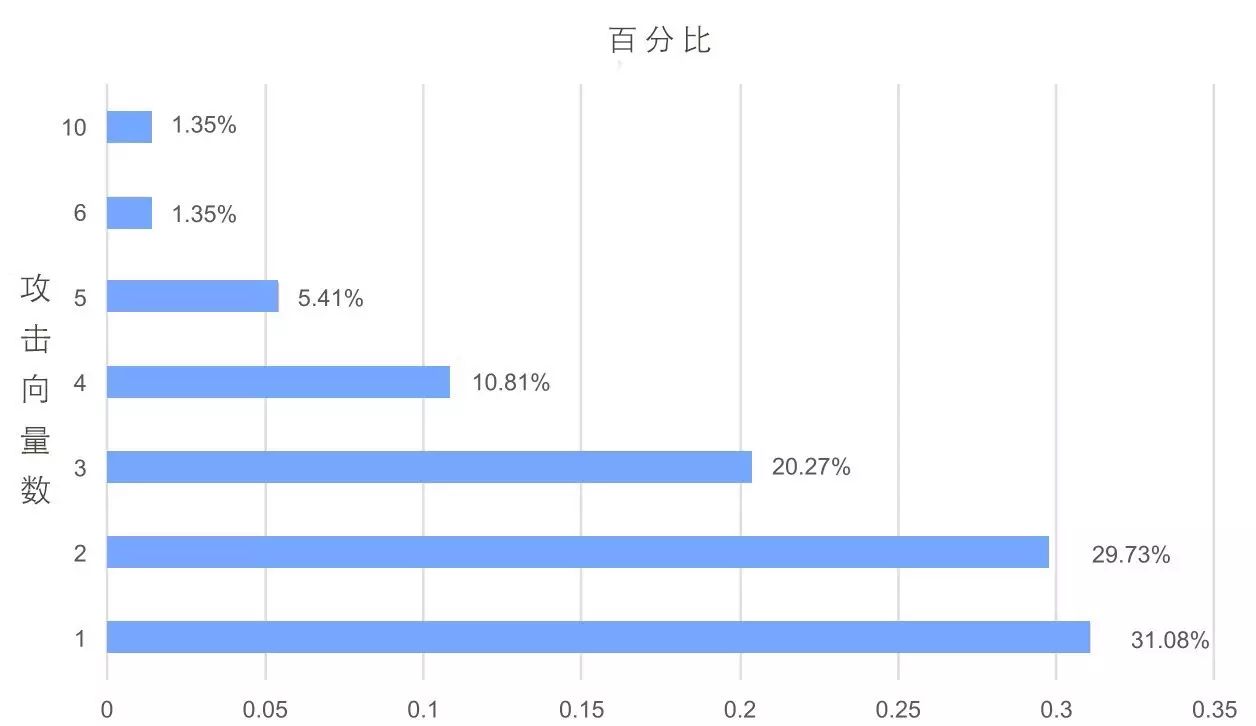

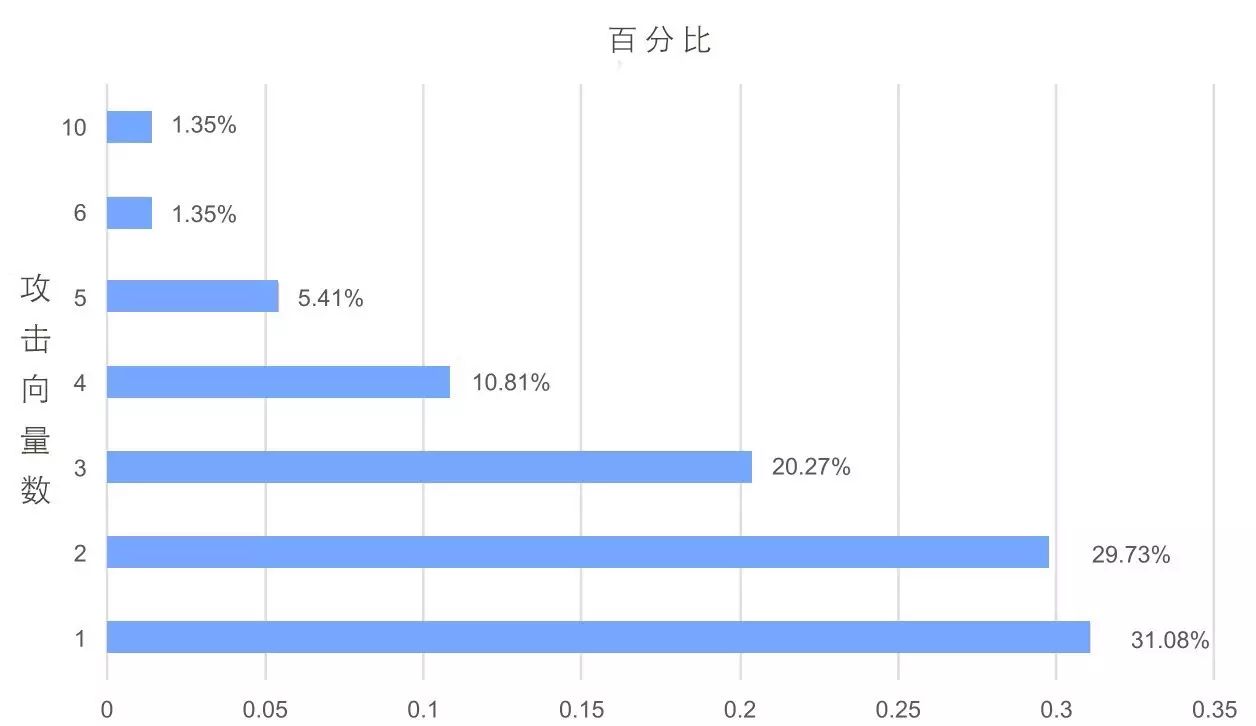

比较攻击-2016年第四季度和2017年第一季度 l 攻击载体数量 多矢量攻击在2017年第一季度发挥了主导作用。31.08%的攻击是单向量,其余的是多向量攻击。

2017年第一季度攻击载体的分布 l 攻击持续时间

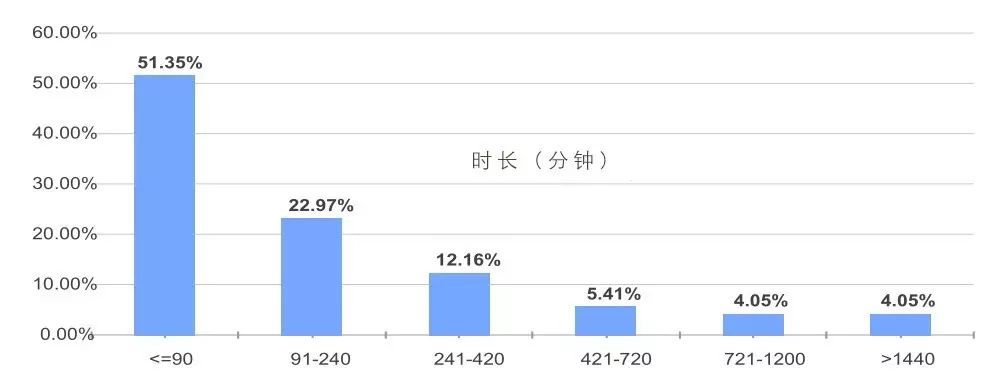

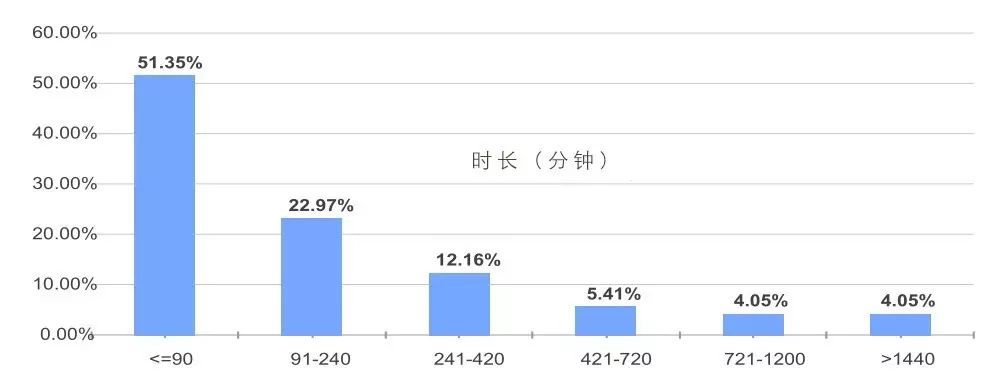

超过48%的攻击持续时间超过90分钟:22.97%在91到240分钟之间,而在241到420分钟之间则为12.16%,4.05%的攻击超过了1400分钟。

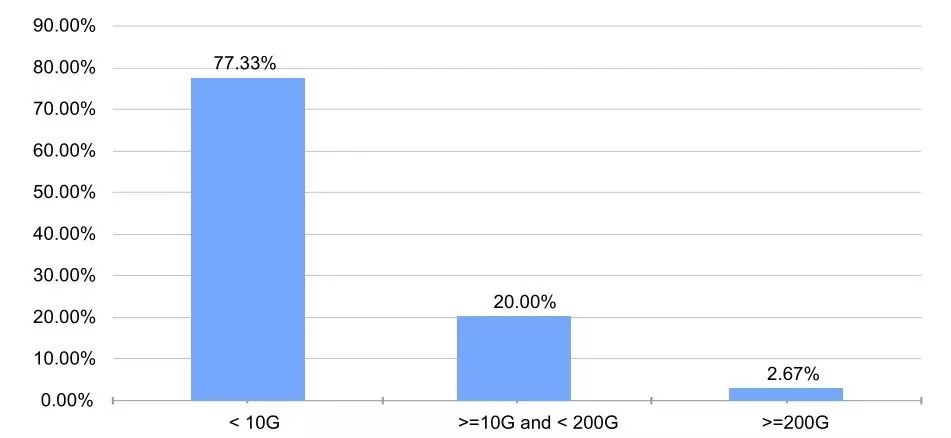

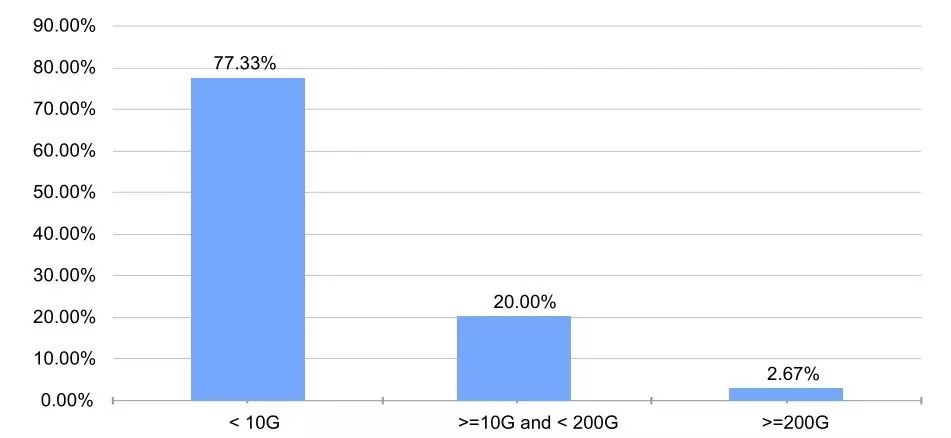

攻击持续时间的分布 l 攻击尺寸分布 在本季录得的袭击中,超过22%的攻击是大规模的(大于10Gbps),其中20%介于10Gps到200Gps之间,比200Gps大的占2.67%。

攻击规模的分布 l 全球攻击源分布

美国是主要的攻击来源,占第一季度的23.75%,中日两国随后,分别为17.83%和15.35%,德法也位于前五名,分别为7.78%和6.69%。

全球攻击源比例 l APAC攻击源

在亚太地区,中国排名第一,占该地区袭击源的44.84%,日本为38.61%,俄罗斯联邦和越南分别贡献了9.36%和1.62%。

亚太地区攻击源比例 l 自治系统号码(ASN)的反射式DDoS攻击

AS-PNAPTOK以30.58%的占比位于所有网络ASN中排名第一,第二和第三是PROXAD和CHINANET-BACKBONE,分别为11.96%和11.17%。

ASN排名与攻击大小

DDoS攻击不再集中在可预测的时期,不管是不是假期或长周末——攻击者全年无休。攻击模式更不规则,技术更复杂,攻击持续时间更长,倾向于针对多个向量。 2017年第一季度,像HTTP GET / POST Flood这样的应用层攻击为主要的手段,超过了大容量攻击。

此外,在过去几年中,物联网(IoT)日益普及导致了大量的防护不全的设备,由此导致的漏洞推动了僵尸网络的快速增长,从而给攻击者提供了无数可劫持的IP地址,使他们能够发起更持久复杂的攻击。 虽然传统的用户侧DDoS防护设备瓶颈在于各厂家的技术实力差异,本地化防护设备帮助客户更能够了解当前网络的DDoS威胁状况,并快速采取灵活可控的定制化防护策略。但用户侧硬件设备通用局限性在于用户的链路带宽,当攻击流量超过用户带宽时,本地的单一硬件设备则几乎无计可施。 各大运营商也在大力推广自己的流量清洗服务,通过硬件设备堆砌,可以在主干网通过Flow等方式检测攻击实现大流量清洗。但为了保障可用性,策略多是采用粗颗粒,攻击缓解的同时往往伴随着业务流量的损耗,导致客户无法完全依赖于运营商清洗。 近年来一些DDoS云清洗服务商势头正猛,依靠Cname引流等方式把攻击流量引导云端,但云端实际清洗能力让人堪忧;很多云清洗厂商的转发技术依赖于代理服务器,导致游戏服务类客户业务因为无法识别真实客户端源IP,产生业务中断的困扰;同时,单一的云清洗服务,并不能完全解决混合的DDoS攻击,敲诈勒索事件(2017年6-7月份“无敌舰队”)频频发生。

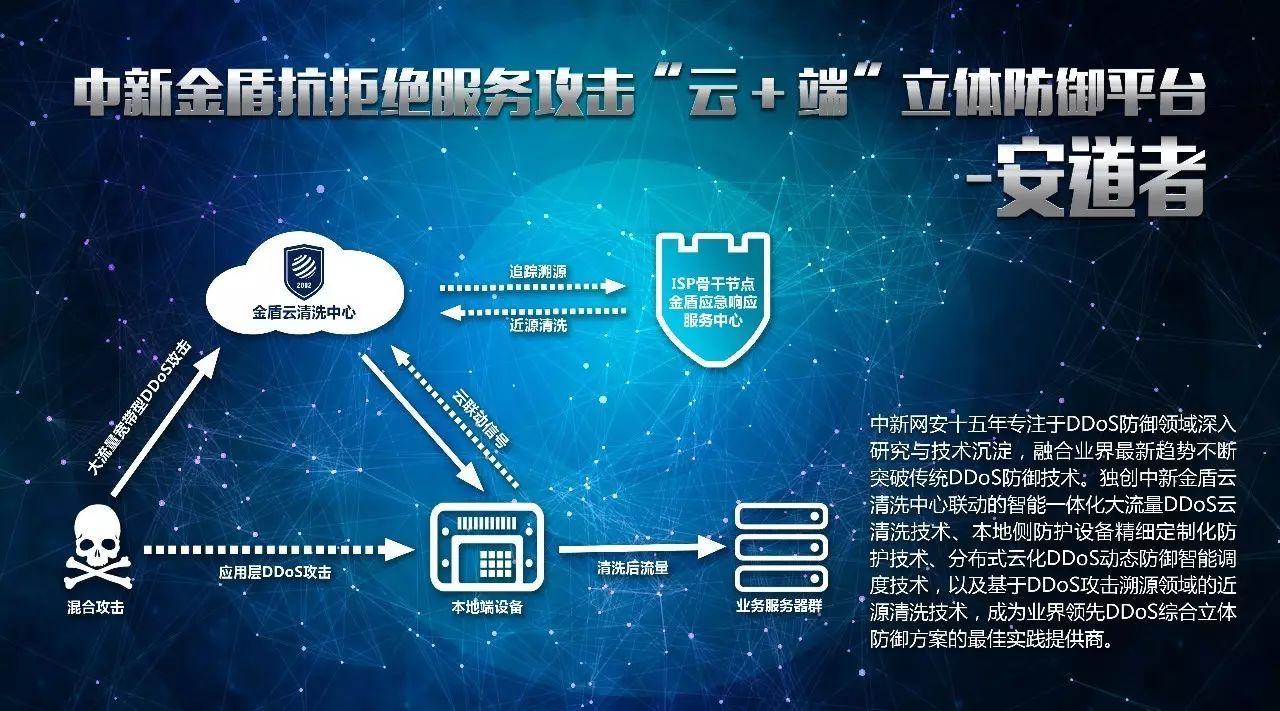

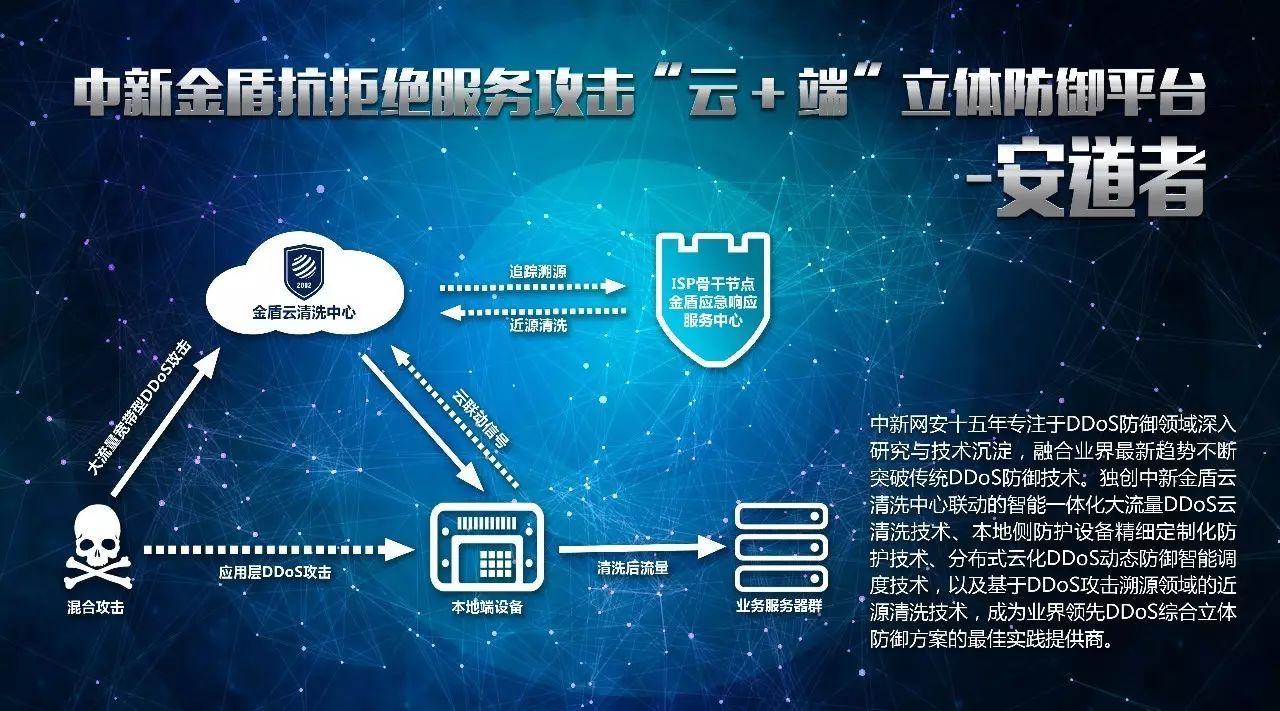

中新金盾抗拒绝服务攻击“云+端”立体防御平台

中新网安具备十五年的DDoS攻击防护经验及技术积累,拥有覆盖全国90%以上的IDC及互联网客户DDoS防护服务。为应对日益复杂的DDoS攻击,尤其是同时通过多个向量的攻击,提出了新型态的立体协同防护体系-新一代中新金盾抗拒绝服务攻击“云+端”立体防御平台-“安道者”。 中新金盾抗拒绝服务攻击“云+端”立体防御平台-“安道者”区别于传统的云清洗服务产品,方案设计之初,中新网安就站在用户和厂商的双重视角,既深度了解IDC及互联网企业客户真实DDoS防护需求与实践痛点,亦深知传统DDoS设备厂商和云防护提供商在DDoS防护领域的瓶颈与不足,开拓创新。采用“云+端”的立体协同技术,安道者平台初期具备2T的DDoS云清洗防护能力, 并且持续不断的提升,采用分布式智能清洗技术,在不改变客户端真实源IP情况下,满足业务服务器数据交互需求同时提供不同业务所需的本地精细化策略部署。 安道者平台核心竞争力: l 以用户的视角解决客户的实际问题

根据中新金盾在大量用户群体间调研结果显示,并非所有用户都愿意把自己的业务流量全天候的牵引到云端清洗。至少有65%的客户,希望在遭受攻击的时候,可自动的将流量牵引到云端,当攻击结束时,业务流量可以继续通过本地传输。而中新金盾安道者独具的自动按需牵引模式,恰恰满足了大部分用户的核心诉求。 l 突破传统厂商的方案局限性

根据中新金盾在业界各类抗D厂商间的调研结果显示,目前没有一家DDoS解决方案提供商可以完美解决DDoS攻击防护需求:单一的本地硬件防护,受限于硬件功能深度及用户侧链路带宽瓶颈;单一的运营商防护,受限于清洗策略的粗颗粒及业务流量损耗限制;单一的云清洗厂商,无法针对特定的客户实现定制化灵活的应用层防护策略。中新金盾安道者,通过“云+端+应急响应中心”一体化的防护方案,创新性打破业界厂商抗DDoS局限性。 中新金盾安道者平台,当前具备2T的防护能力,防护节点不断扩充中,未来预期防护能力将突破5T,这是国内任何一家做DDoS清洗服务提供商所不具备的清洗防护能力。同时,安道者平台的核心组件全部是由中新金盾自主知识产权的产品和技术实现。用户侧本地硬件防护设备,是中新金盾十五年的DDoS防护经验在用户实践中不断打磨的硬件防护产品,具备多项自主知识产权,在防护应用层各类DDoS攻击具备深厚的技术积累。 l 应急响应专家团队7*24h值守

中新网安在抗DDoS领域拥有15年技术积累及应急支撑响应经验的专家团队,为中新金盾安道者平台提供7*24小时不间断的专家团队响应支持。当本地端设备监测到攻击流量超过阈值以后,自动将流量牵引到云端;云端应急响应中心专家团队实时监控攻击态势,为客户提供专家级策略防护建议以及其他应急响应支持。 |