9月10日, 2017世界物联网博览会在江苏省无锡市隆重召开,作为博览会引人注目的信息安全分论坛—世界物联网博览会信息安全高峰论坛暨第十届信息安全漏洞分析与风险评估大会,也同期成功举办。来自政府相关主管部门、重要行业、高等院校、研究机构、物联网产业界、信息安全产业界等800多名中外嘉宾参加了论坛。

9月10日, 2017世界物联网博览会在江苏省无锡市隆重召开,作为博览会引人注目的信息安全分论坛—世界物联网博览会信息安全高峰论坛暨第十届信息安全漏洞分析与风险评估大会,也同期成功举办。来自政府相关主管部门、重要行业、高等院校、研究机构、物联网产业界、信息安全产业界等800多名中外嘉宾参加了论坛。

中新网络信息安全股份有限公司(简称中新网安)作为国家信息安全漏洞库CNNVD一级支撑单位应邀出席。会中,中新网安副总裁沈传宝在本届信息安全漏洞分析与风险评估大会漏洞分析与CNNVD分论坛发表了关于《多维度数据分析在漏洞管理与处置中的应用》的主题演讲。

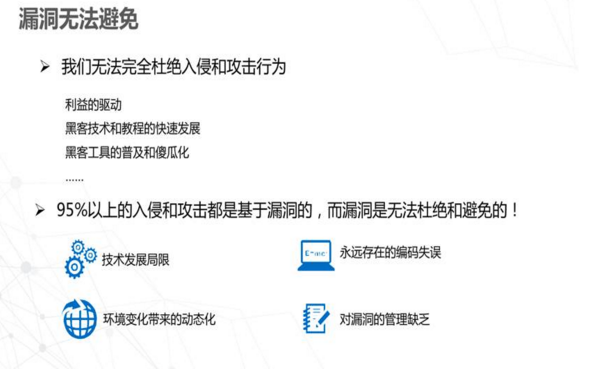

演讲的主要内容 就在本周二,Struts2又爆严重远程代码执行漏洞CVE-2017-980,S2这个古老的框架被虐了一轮又一轮。朋友圈有人说,现在还敢用S2框架的,不是勇士,就是烈士。信息安全发展到现在,漏洞带来的危害有越变越烈的趋势。

漏洞从“质”和“量”两个维度都在趋于恶化,一方面从发现漏洞到攻击程序出现的时间在不断地缩短,加上黑产愈演愈烈,漏洞治理一直是安全攻防拉锯的焦点;

所有的IT变革都是为了更好的为业务支撑和服务,但是在引入新技术的时候,往往会面临新风险,新业务的拓展增加了攻击面和攻击深度,在新的方案中,我们既然不可能100% 的避免漏洞的存在,那么我们就要具有快速发现和快速应急处置的能力,因为只有这样才能优先于黑客去完成修复,否则就是一场失败的攻坚战;

漏洞治理,涉及到管理、技术、流程等。我们知道任何管理需要形成闭环才能有效。从漏洞治理的角度,从漏洞的预警、检测、管理、修复、处置后的审计,形成一个大的闭环,只有这样才能提升漏洞管理或者漏洞治理的水平。 同样,漏洞的治理,还需关注漏洞的根源,漏洞可以在IT运营过程中的任何一个环节产生,也可以在任何一个环节关闭,漏洞不可能永远修复完成,也不可能无从下手,只要控制在能力发现处置范围之内即可。 比如在漏洞检测,传统手段包括上线前漏洞扫描、基线检查、Webshell检测,后续发展为更加深入的基于SDL开发环节进行检测能力前置,这样会让漏洞检测更早完成;

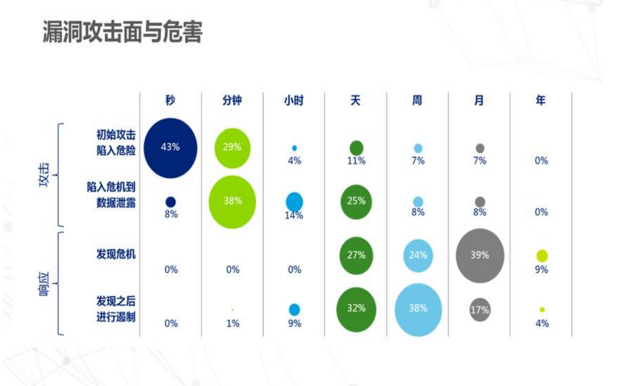

这是一份关于漏洞、攻击和响应的报告,描述检测和应急响应的重要性。从图中可以看出,从漏洞的发现到攻击工具利用,再到真正造成危机和数据泄露,还是有响应时间的,也就是说,大部分的企业,只要我们具有快速发现和快速应急处置的能力,就可以避免系统遭到严重的破坏。

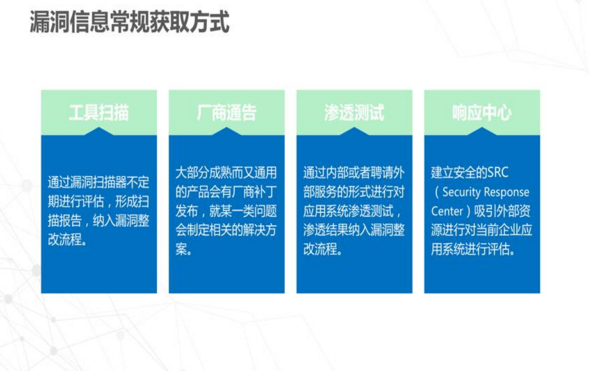

除了系统SDL开发过程中的安全外,上线后的系统漏洞信息的获取方式,包括内部和外部。其中外部的漏洞信息发现主要包括工具扫描、厂商通告、安全测试和SRC响应中心。越来越多具有实力的企业开始采用众测的方式让互联网众多的白帽子来助其发现更多的的漏洞。

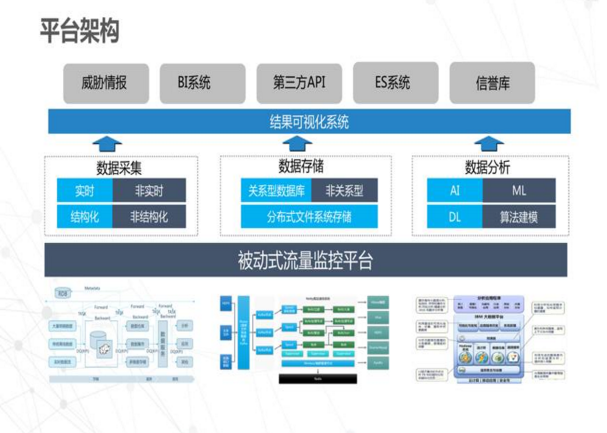

除了上述方式外,我们提出在被动式流量监测方面实现对漏洞的分析、发现、处置和管理。随着技术的发展,数据分析已经成为安全产品发展不可或缺的基础,主要原因一方面计算能力大幅提升,另一方面开源技术的发展,包括数据存储、分析平台等成熟度达到可用级别,技术壁垒大大降低了,包括机器学习、深度学习等也逐步在漏洞挖掘、安全分析方面起到了实际的作用。

与传统的流量监测型产品不同,基于被动式流量监测系统更多的采用不依赖特征签名的新一代检测技术,如用户异常行为分析UEBA等。新一代安全检测技术都是基于高级数据分析能力,我们可以根据流量中的攻击上下文进行确认漏洞攻击是否成功,核心技术有很多,如上下行流量对比、页面响应特征分析、请求频次,浏览器Keep-alive状态等众多计算维度;在遇到攻击成功的特征时,意味着需要快速的应急响应进行止损,否则可能被攻击者利用,解决的办法可以是WAF拦截,虚拟补丁、代码更新等操作;

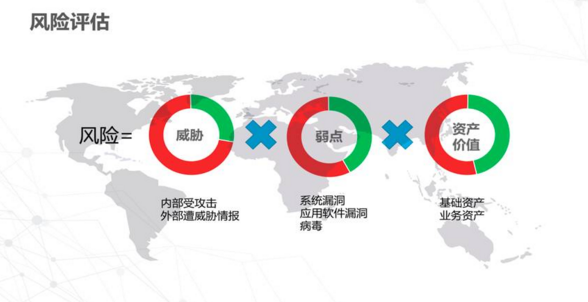

就拿传统的风险三要素来说,在基于数据分析的安全方案中,仍然可以以降低弱点或者将改变资产价值的属性来降低安全风险,比如如果被攻击的是蜜罐设备,大可不必担心。这就好比降低资产价值(蜜罐)增加现有资产的蜜罐,会减少资产给攻击的概率,每降低一倍,资产风险管理成本就降低一倍,每个环节降低一倍,风险就降低很多倍。

PDR模型中,强调Pt攻击时间需要永远大于检测和响应时间,如果公式不平衡,那么就会造成损失,通过多个维度对攻击进行计算,发现不同的维度准确率不同,多维度的计算就会明显的趋近准确。维度越多,用于辅助计算决策的数据就越多,最终结果就越准确。现有思路中,是凡安全人员1秒能够作出的决策,由机器可以简单完成;凡是1-60s考虑可完成的时候,需要增加多维度计算进行辅助决策;超过1分钟决策的漏洞,暂时不能由机器完成,必须经过大量人工分析才能得出结论;

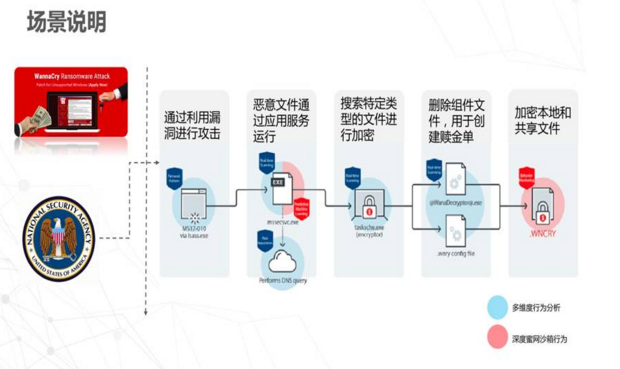

以WannaCry勒索病毒为例,证明多维度分析的有效性。在此场景中,如果采用行为不同环节分析,那么从威胁情报开始逐步分析,即可算出大规模WannaCry的攻击态势;这张图里面至少使用了,威胁情报去检测NSA发布的攻击工具,威胁情报发现微软发布MS17-010。沙箱和行为发现了恶意软件的DNS信息和沙箱被加密的情况。

被动式流量监测系统,是一个标准的大数据基础架构,在平台底层有大数据架构支撑,包括了大数据采集,数据存储,数据分析架构。将数据进行处理准确分析后,结果可视化展示。对外提供接口服务,对接威胁情报,报表系统,第三方各种API服务,专家检索系统,信誉库等。 系统对于黑客和正常用户访问业务系统的流量进行收集,通过静态规则,动态行为分析,基线对比等方式进行攻击情况检测。基于被动式的流量检测,结合多维度漏洞管理,对于漏洞进行有效识别。

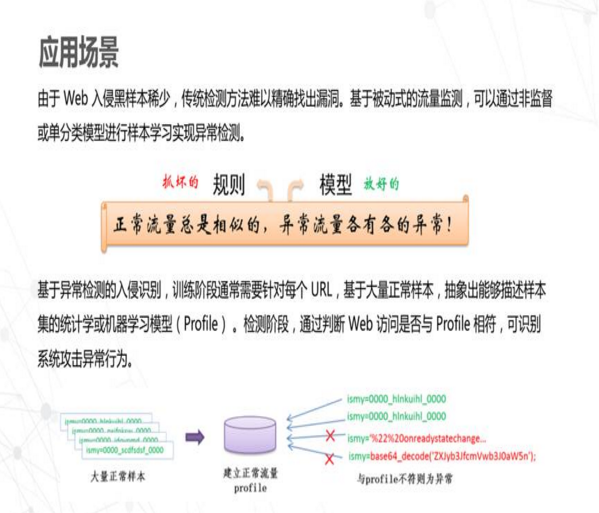

基于被动式的流量监测,可以通过非监督或单分类模型进行样本学习实现异常检测。训练阶段通常需要针对每个 URL,基于大量正常样本,抽象出能够描述样本集的统计学或机器学习模型(Profile) 。检测阶段,通过判断 Web 访问是否与 Profile 相符,可识别系统攻击异常行为。

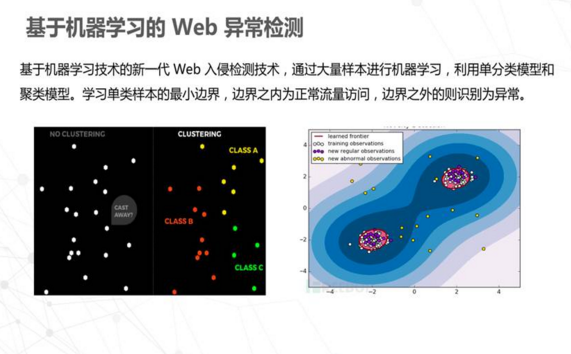

基于机器学习技术的新一代 Web 入侵检测技术,通过大量样本进行机器学习,利用单分类模型和聚类模型。学习单类样本的最小边界,边界之内为正常流量访问,边界之外的则识别为异常。机器学习的训练模型,通过大量数据训练,确定出一个正常范围和异常范围。落在正常范围内的是正常流量访问,反之则为异常。

常流量特征相似,异常流量各有特征。通过机器学习,学习正常流量特征,符合正常流量特征的放行。有异常特征的结合算法模型进行分析检测。

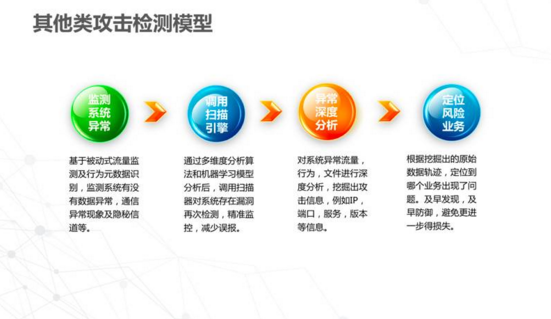

针对木马,病毒等非web类攻击,系统先通过被动式流量监测及行为元数据识别异常行为。在通过多维度分析算法和机器学习模型分析后,调用扫描器对系统存在漏洞再次检测。深度分析,定位风险。

最后是一个多维度数据分析的实例,在某个内网中,通过FTP异常传输的文件名相同但大小不同的异常情况,通过沙箱发现各种异常行为,最终定位为矿机木马的过程。 |

![1505094986331466.png DN1YIB2B380W]ZF2%J`]COX.png](/content/uploadfile/blogimg/20170911/1505094986331466.png)

![1505095120659759.png (I{`]$_R_JBHGP@(0TFSS(E.png](/content/uploadfile/blogimg/20170911/1505095120659759.png)