概述

中新网安携自研的“ZXAI”技术,在不解密加密数据的前提下向恶意加密流量发起阻击战!2017年11月,中新网安深度异常行为检测系统发现一起利用国外实时消息推送平台Pubnub进行APT攻击案例。虽然攻击者将恶意流量隐藏在SSL加密流量中且证书合法有效,但依然逃脱不了猎潜者的阻击。

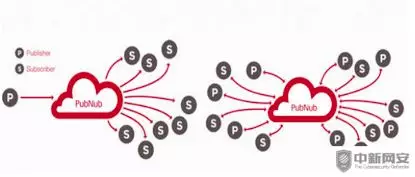

据Gartner预测,到2019年超过80%的企业网络流量将被加密。虽然这对于重视隐私的用户来说是一个福音,但用于保护在线数据的加密技术给APT攻击提供了藏身之地。如何检测出加密流量中的威胁,是安全行业一直面对的难题。 概述 中新网安携自研的“ZXAI”技术,在不解密加密数据的前提下向恶意加密流量发起阻击战!2017年11月,中新网安深度异常行为检测系统发现一起利用国外实时消息推送平台Pubnub进行APT攻击案例。虽然攻击者将恶意流量隐藏在SSL加密流量中且证书合法有效,但依然逃脱不了猎潜者的阻击。 本次事件的“背锅侠”-Pubnub 随着APP应用的发展,云推送技术也正在兴起。通过云端与客户端之间建立稳定、加密、可靠的长连接来为开发者提供向用户端实时推送消息的服务,另一方面也为开发人员省去了复杂的通讯设计,实现了快速开发的效果。 Pubnub为实时应用通信服务,现在被广泛应用到主流通信服务,包括Twitter和Facebook等均有合作,Pubnub提供一个数据推送接口和数据提取接口,分别为Publisher和Subscriber,其通信模型如下:

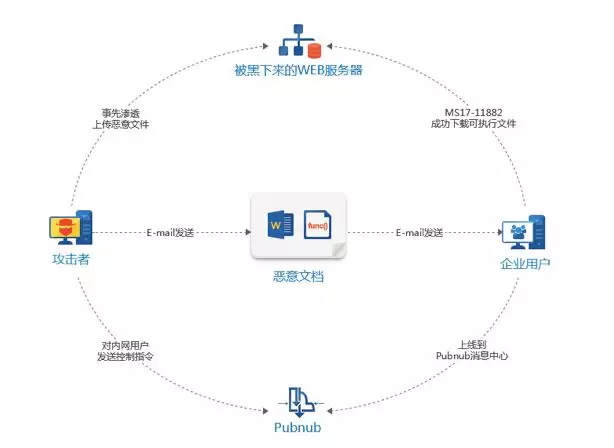

本次APT攻击具有如下特点:

捕获过程 事件源于安全分析人员在巡检时发现系统中出现了一条关于加密远程控制的告警。

为了进一步确认,在系统的专家检索模块中搜索关于这个IP的域名解析记录,通过域名ps.pndsn.com进行查证后发现是Pubnub公司的API接口。

为了使通信更为便利快速,Pubnub在日本的AWS云平台上搭建了大量节点,使用CDN进行负载均衡。

继续对沙盒中的记录进行检索,很快找到了通过邮箱进行鱼叉式攻击的文件样本。该样本经事后进行逆向分析,采用的是前段时间比较流行的编号为CVE-2017-11882的Office文档漏洞。

CVE-2017-11882触发后,连接公网站点进行了主体木马的下载,随之运行上线。

线过程还原

在猎潜者系统中的“案件回溯”模块中,以可视化的效果,也可以完整地刻画出此次APT攻击的来龙去脉,以及攻击者在内网中继续活动的轨迹。

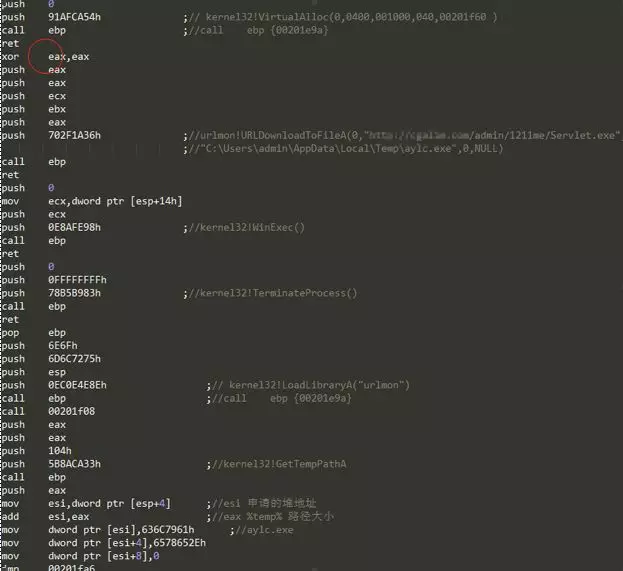

样本分析 从代码中可以看出,CVE-2017-11882漏洞利用成功后,进行了远程下载执行,如图:

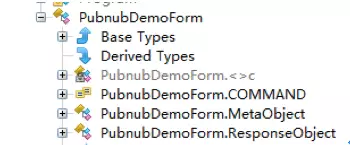

木马采用C#语言编写,在源码层面进行了很好的免杀处理,通信模块采用了PUBNUB服务进行数据通信SDK。 木马的PDB路径信息,其中包含windows路径,怀疑作者可能同时开发其他系统的木马工具。

上线的配置信息:

解密后:

狐狸越来越狡猾

随着更多的互联网转向加密流量,SSL 流量内的攻击将变得更加普遍。各种加密技术在防止了用户的信息泄露从而保障了通信安全的情况下,却给传统的检测设备设下了难题,在安全防御设备几乎“失明”的情况下如何继续完成自己的防护职责。

不仅仅是此次躺枪的Pubnub拥有正规SSL证书签名,所有的云消息推送厂商都是安分守己的良心商家,用户已有的威胁情报信息也无法起到任何作用,为了避免再有类似的躺枪事件,云消息推送厂商都应该对自己的用户进行更有效地认证和监管,不要因疏忽大意而成为攻击者的帮凶。

开放平台和共享资源盛行的当下,攻击者的开发成本已经远远降低,以Pubnub为例,为用户提供了50个客户端SDK库,可以方便地用各种语言进行远控的开发,既可以节省多用户通信方面的设计和开发,又可以有效保障通信的稳定性,借助这些厂家的大量的CDN资源可以大幅度提升通信速度。

基于这些云消息推送平台的Websocket、XMPP、MQTT等技术开发的远程控制软件,和其他应用软件、移动端APP应用的网络通信行为极其相似,像Pubnub这样的大型厂商,动辄数百万用户同时使用的情况下,再加上SSL加密的庇护,如何将“借刀杀人”的攻击数据有效检测出来,正是各家安全厂商需要去全力解决的问题。

借助这些云消息推送平台进行木马上线,一方面由于攻击者不需要用再租用VPS、注册上线域名,这些信息的缺失不利于继续追踪,另一方面定位到云消息推送厂商后,也没有条件再进行进一步追溯。 如何磨练成为好猎手

传统的防御设备在依赖于协议识别、边界防御等基因上就限制了其检测深度和广度,中新网安在多年网络攻防研究基础上,以基于行为的流量检测为方向,搜集分析大量恶意样本及攻击案例,从下至上,深入分析流量及背景流量特征信息,形成海量训练样本数据,在此基础上,引入人工智能机器学习算法,通过深度学习构建加密流量识别模型,在不解密的情况下仍然可以实现攻击数据的有效检测。

我们的团队近年来一直对世界各国发生的APT攻击事件进行分析和跟踪,得到了很多的启发,在国外顶尖团队的活动线索中可以发现,除了大家都在关注的WEB渗透、水坑挂马和鱼叉式邮件攻击等破防手段外,都非常注重在内网中的活动隐蔽性和持久性,我们抓住其在内网中横向移动、权限控守、内网边界突破等特点,抓住其必须经过的关键点对应的攻击手段和工具特点,逐个设防,形成一套纵深防御体系,填补边界防御留下的空白。

攻和防向来是相辅相承,共同成长,正是网络基础设施迅速发展的当下,才会有各种新颖的攻击手段层出不穷,而正是大数据技术、机器学习、数据挖掘的成熟,以及多年进行协议分析的积累,我们才有条件对用户的实时流量进行接近实时的存储和分析,使用机器学习来代替人类所无法完成的海量数据分类和统计,从而寻找出隐匿其中的规律,在无休止的攻防对抗的战斗中,永远立足于不败之地。 |